Угроза информационной безопасности сегодня стала неотъемлемой частью цифровой жизни каждой организации и каждого пользователя. Компании ежедневно подвергаются хакерским атакам, которые могут привести к финансовым потерям, утечкам коммерческих секретов, повреждению репутации и даже полной парализации бизнес-процессов. Для частных лиц такие угрозы могут означать не только финансовые потери, но и компрометацию личных данных, а также серьезное нарушение принципов приватности.

Что такое угроза ИБ?

Угроза информационной безопасности (ИБ) — это потенциальная опасность для компьютерных систем, сетей или данных, которая может привести к их повреждению, хищению или уничтожению.

Любая угроза направлена на нарушение одного или нескольких базовых свойств информации: конфиденциальности, целостности и доступности. Эти принципы формируют основу модели безопасности и лежат в фундаменте всех классификаций угроз.

Зачем классифицировать угрозы?

Классификация угроз необходима для системной работы с рисками: она позволяет оценивать уязвимости и наиболее важные типы угроз для сети, строить модели, расставлять приоритеты в защите, а также формировать эффективные сценарии реагирования. Чтобы грамотно выстроить систему защиты, необходимо понимать:

- Что именно атакуется или цель угрозы;

- Кто или что является источником угрозы;

- Каким способом угроза реализуется;

- Где в инфраструктуре она проявляется.

Далее в статье я последовательно рассмотрю:

- Виды угроз по цели воздействия;

- Какие существуют угрозы информационной безопасности по характеристикам: активности, источнику, происхождению;

- Основные способы реализации атак;

- Примеры актуальных угроз информационной безопасности и сценариев реализации;

- Разделение угроз информационной безопасности по зонам ИТ-инфраструктуры;

- Шаги к построению эффективной защиты.

Этот подход объединяет практическое и теоретическое понимание угроз, позволяя использовать материал как справочник, методологию и чек-лист для аудита безопасности.

Типы угроз информационной безопасности: по направлению воздействия (на что нацелена атака)

На верхнем уровне разновидности угроз безопасности сети системы различаются по цели атакующего. Как я уже писал ранее, каждое вредоносное воздействие стремится нарушить одно или несколько ключевых свойств информационной системы:

Конфиденциальность — кража, утечка или несанкционированный доступ к информации;

Целостность — изменение, подделка или уничтожение данных;

Доступность — создание условий, при которых данные или сервисы становятся недоступными для пользователей.

Вся остальная классификация угроз служит уточнением: кто совершает атаку, как она происходит, в каком контексте и с каким уровнем воздействия.

В следующих разделах я раскрою эти аспекты подробнее: от характеристик угроз до конкретных примеров и методов защиты.

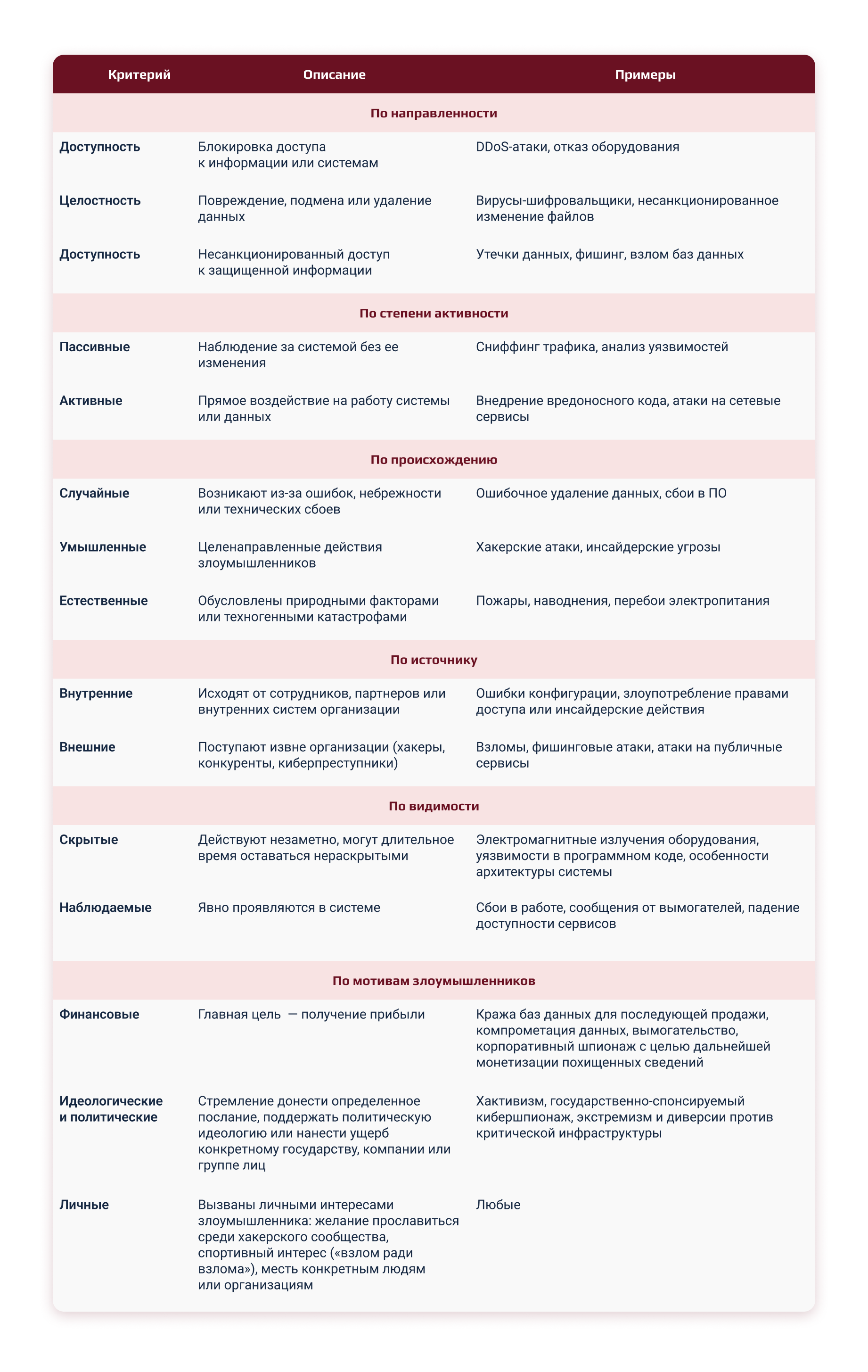

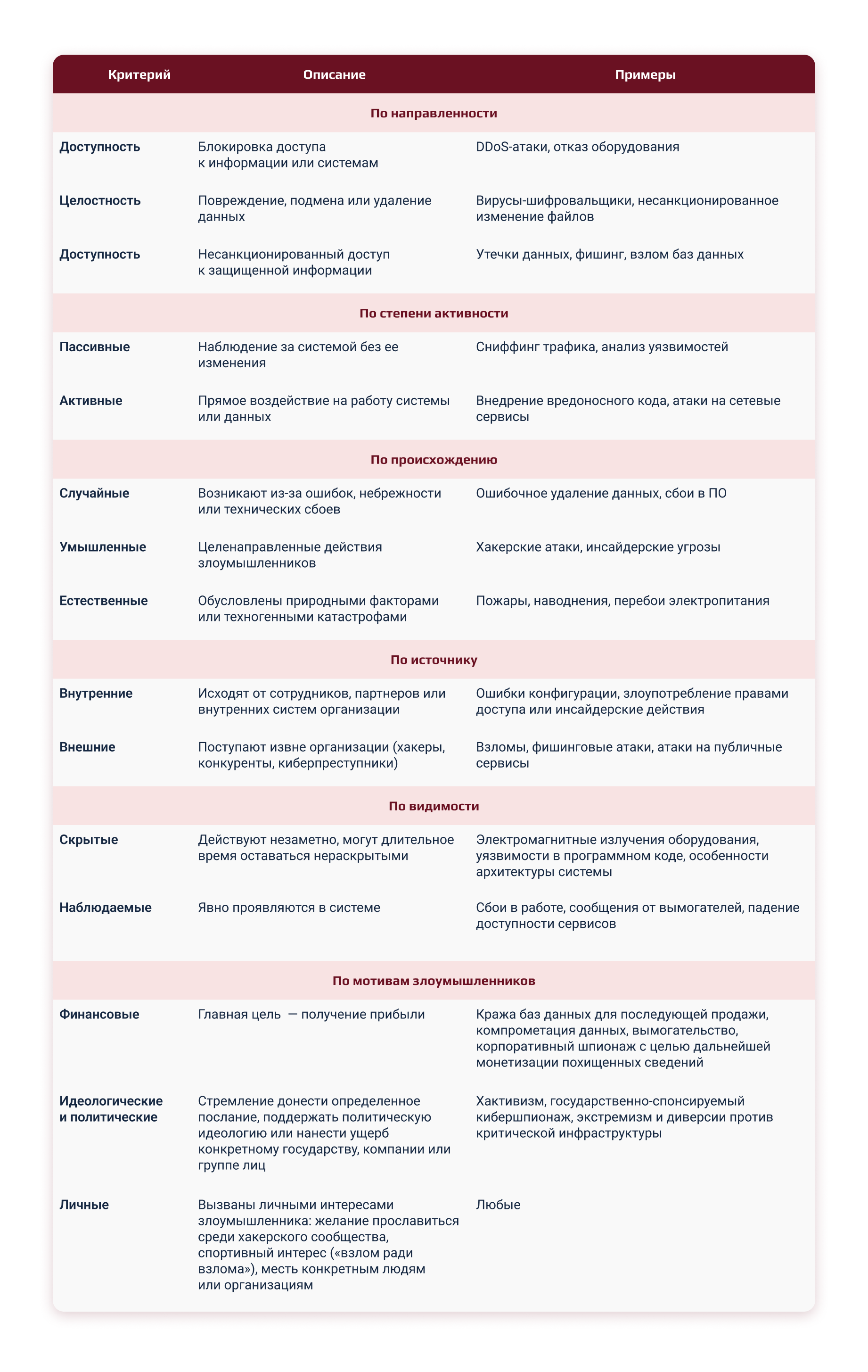

Классификация угроз информационной безопасности по характеристикам

После определения того, на что направлена атака и чем она мотивирована, важно понимать, как именно угрозы проявляются и какие свойства их отличают друг от друга. Ниже приведены ключевые характеристики, по которым классифицируются все возможные угрозы информационной безопасности.

Классификация компьютерных угроз по степени активности

- Пассивные угрозы — не вносят прямых изменений в систему, но позволяют собирать информацию или готовить почву для последующих атак. Примеры: перехват трафика (сниффинг), анализ уязвимостей, наблюдение за действиями пользователей.

- Активные угрозы — напрямую воздействуют на систему: изменяют данные, нарушают работу сервисов, внедряют вредоносный код. Примеры: атаки на приложения, шифровальщики, разрушение данных.

По источнику

К самым опасным источникам угроз защищаемой информации относятся:

- Внутренние угрозы — такие виды угроз ИБ исходят из самой организации: от сотрудников, подрядчиков, администраторов. Часто связаны с ошибками конфигурации, злоупотреблением правами доступа или инсайдерскими действиями.

- Внешние угрозы — эти типы угроз ИБ исходят от третьих лиц: киберпреступников, конкурентов, хакерских группировок. Включают взломы, фишинговые атаки, атаки на публичные сервисы.

По происхождению

- Случайные угрозы — результат непреднамеренных ошибок: человеческий фактор, технические сбои, недоразумения в настройках.

- Умышленные угрозы — целенаправленные действия злоумышленников с определённой целью.

- Естественные угрозы— вызваны природными или техногенными событиями: пожары, наводнения, отключения электропитания.

По видимости

- Скрытые угрозы — действуют незаметно, могут длительное время оставаться нераскрытыми. Примеры: длительное присутствие APT-групп, бэкдоры, шпионские программы.

- Наблюдаемые угрозы — проявляются явно: сбои в работе, сообщения от вымогателей, падение доступности сервисов.

Эта классификация видов угроз информационной безопасности помогает системно подойти к управлению рисками: от построения сценариев реагирования до внедрения технических и организационных мер защиты.

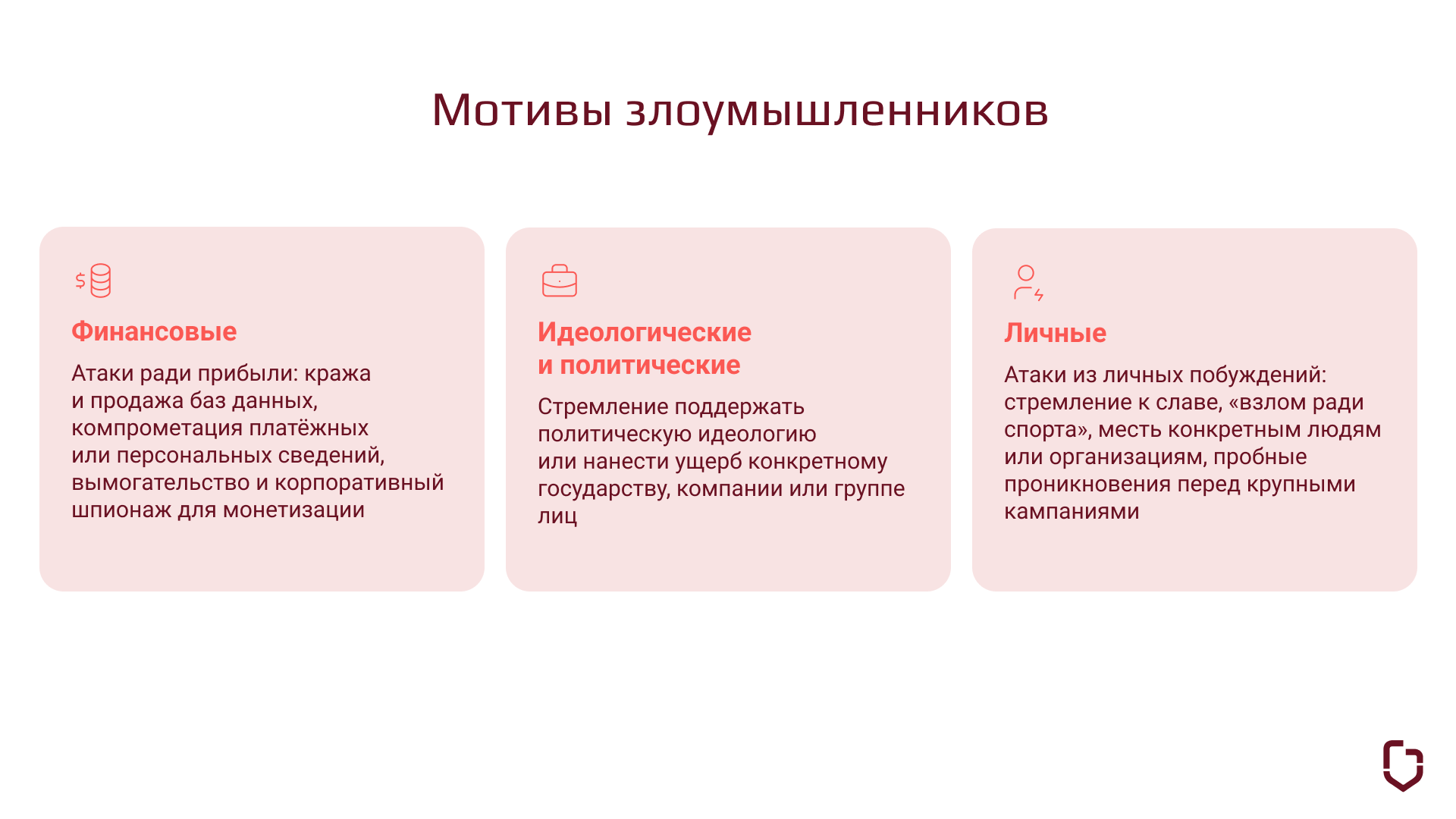

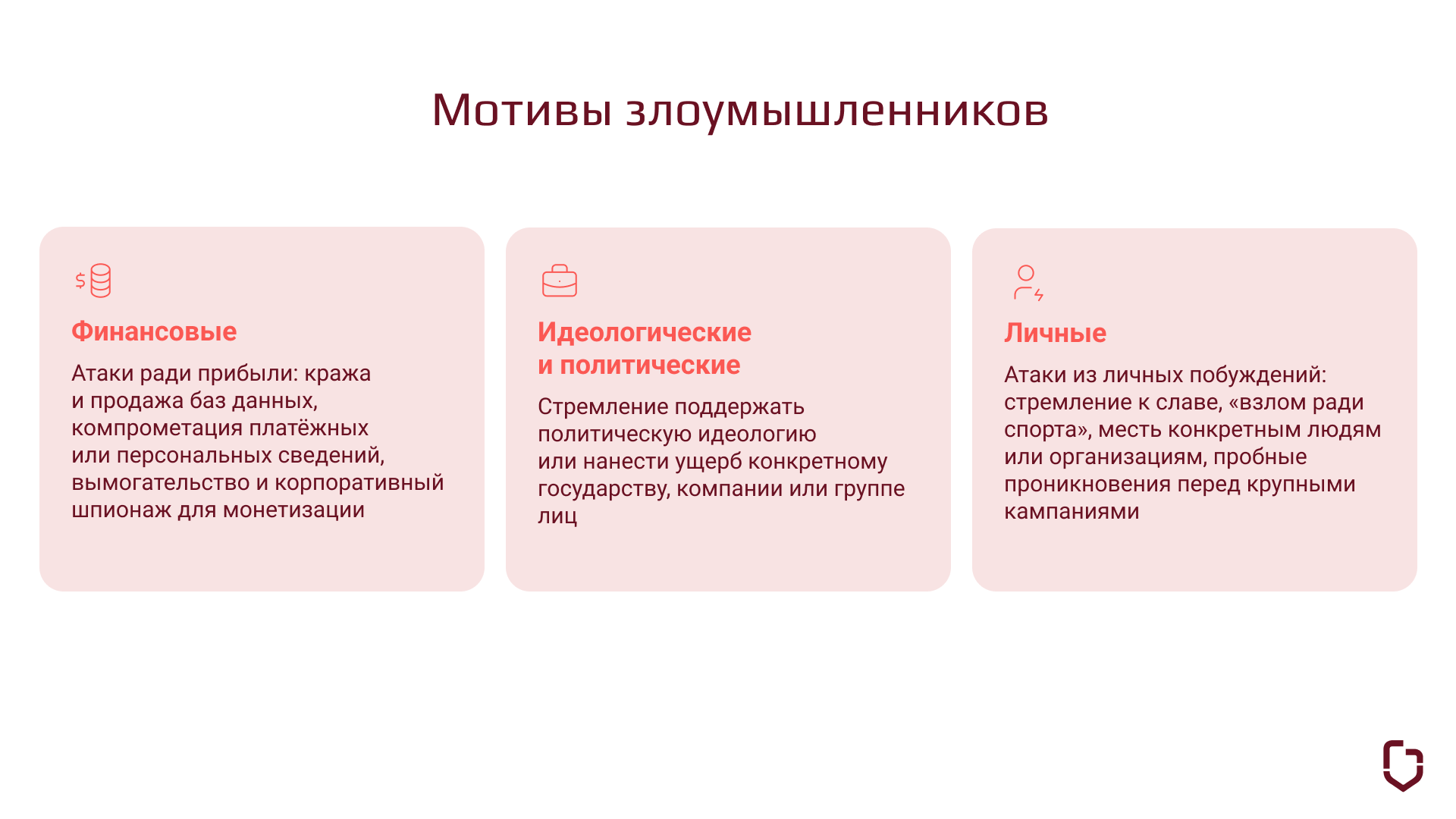

По мотивам злоумышленников

При классификации информационных угроз важно также учитывать и мотивацию тех, кто атаки совершает. Цели злоумышленников определяют подход к атаке, уровень ее сложности и потенциальный ущерб. Эти категории помогают глубже понимать природу угроз:

- Финансовые — атаки, главная цель которых — получение прибыли. Это могут быть кража баз данных для последующей продажи, компрометация финансовых или персональных данных, вымогательство (например, с помощью программ-шифровальщиков) или корпоративный шпионаж с целью дальнейшей монетизации похищенных сведений.

- Идеологические и политические – такого типа «агрессия» мотивирована не финансовой выгодой, а стремлением донести определенное послание, поддержать политическую идеологию или нанести ущерб конкретному государству, компании или группе лиц. Это могут быть хактивизм, государственно-спонсируемый кибершпионаж, экстремизм и диверсии против критической инфраструктуры или репутационные атаки с целью публичного заявления.

- Личные – категория атак, вызванная не коммерческими и не идеологическими мотивами, а личными интересами злоумышленника. Сюда попадает желание прославиться среди хакерского сообщества, спортивный интерес («взлом ради взлома»), месть конкретным людям или организациям, а также тестовые атаки, которые проводятся перед совершением более масштабных действий.

Эти категории не заменяют, а дополняют техническую классификацию угроз, позволяя связать поведение атакующего с его намерениями.

Вся вышеперечисленная информация аккумулирована в таблице ниже для вашего удобства.

Способы реализации угроз (техники атак)

Когда уже определены объекты атаки и характеристики угроз информационной безопасности, следующим шагом становится понимание методов и техник, которые используют злоумышленники. Именно конкретные способы реализации угроз формируют сценарии реальных атак, с которыми сталкиваются компании и пользователи ежедневно.

Ниже рассмотрим наиболее распространённые техники реализации угроз:

1. Технические атаки

Это методы прямого воздействия на уязвимости, присутствующие в системах, сетевом оборудовании или приложениях. Сюда относятся:

- эксплуатация известных уязвимостей и уязвимостей нулевого дня (zero-day);

- SQL-инъекции, межсайтовый скриптинг (XSS), обход механизмов авторизации;

- атаки с использованием уязвимостей в сетевых протоколах и сервисах.

2. Вредоносное программное обеспечение (malware)

Программные средства, специально разработанные для получения несанкционированного доступа, нарушения работы системы или кражи данных:

- вирусы, черви и троянские программы;

- программы-шифровальщики (ransomware) и шпионские приложения (spyware);

- руткиты и скрытые бэкдоры.

Кстати, в нашем блоге уже есть подробная статья о вредоносном ПО, в которой мой коллега детально описывает виды малвари и эффективные способы защиты от неё.

3. Атаки социальной инженерии

Эти техники основаны на манипуляции поведением человека и направлены на получение конфиденциальной информации или доступов через обман:

- фишинг, спам-рассылки, голосовые (вишинг) и SMS-атаки;

- подмена личности и психологическое давление на жертву;

- имитация доверенных источников и брендов с целью введения в заблуждение.

4. Атаки на цепочку поставок (supply chain attacks)

Метод, при котором злоумышленники компрометируют программное обеспечение или сервисы сторонних компаний, которые используются организацией. Среди таких техник:

- внедрение вредоносного кода на этапе разработки программного обеспечения;

- атаки, осуществляемые через обновления и патчи приложений;

- эксплуатация уязвимостей в инфраструктуре подрядчиков и партнёров.

5. Сетевые атаки и перехват данных

Эти техники нацелены на эксплуатацию уязвимостей при передаче данных и работе сетевых протоколов. Основные угрозы безопасности включают в себя:

- атаки типа Man-in-the-Middle (MitM), когда злоумышленник вмешивается в обмен данными;

- DNS-спуфинг и ARP-подмена, приводящие к перенаправлению трафика;

- перехват данных через незащищённые сети Wi-Fi и использование поддельных сертификатов.

6. Атаки с физическим доступом

Физическая инфраструктура и оборудование тоже могут быть уязвимыми для атак. Здесь злоумышленники получают непосредственный доступ к устройствам и информации:

- подключение внешних зараженных носителей;

- визуальный контроль за экраном устройства (shoulder surfing);

- кража оборудования, носителей информации и других устройств, содержащих конфиденциальные данные.

Каждая из этих техник может быть использована как самостоятельно, так и в сочетании с другими, формируя многоступенчатые атаки. Понимание используемых методов помогает не только своевременно выявлять инциденты, но и выстраивать адекватные меры превентивной защиты.

Примеры распространенных угроз и сценариев

Понимание классификаций и техник атаки важно, но ничто так не помогает сформировать целостную картину, как реальные примеры. Ниже представлены типовые угрозы, с которыми чаще всего сталкиваются компании и частные лица:

Фишинг и социальная инженерия — рассылка писем или сообщений, имитирующих официальные источники, с целью получить доступ к учётным данным или установить вредоносное ПО.

Шифровальщики (ransomware) — вредоносные программы, которые шифруют данные на устройствах жертвы и требуют выкуп за восстановление доступа.

Double extortion — усовершенствованная форма шифровальщика, при которой атакующие дополнительно угрожают публикацией украденных данных.

DDoS-атаки — перегрузка сетевой инфраструктуры компании, которая делает её сервисы недоступными для пользователей.

Атаки на поставщиков (supply chain attacks) — компрометация ПО или сервисов через уязвимости у внешних подрядчиков.

Ботнеты— управление заражёнными устройствами для организации массовых атак или скрытого использования ресурсов (например, для майнинга криптовалют).

Man-in-the-Middle — перехват или подмена данных в процессе их передачи между пользователями и сервисами.

APT-атаки (Advanced Persistent Threats) — сложные многоэтапные атаки, часто нацеленные на конкретную организацию, длительно и незаметно присутствующие в инфраструктуре.

Эти сценарии на практике могут сочетать сразу несколько техник, источников и мотиваций. Их успешное предотвращение возможно только при наличии комплексного подхода к защите.

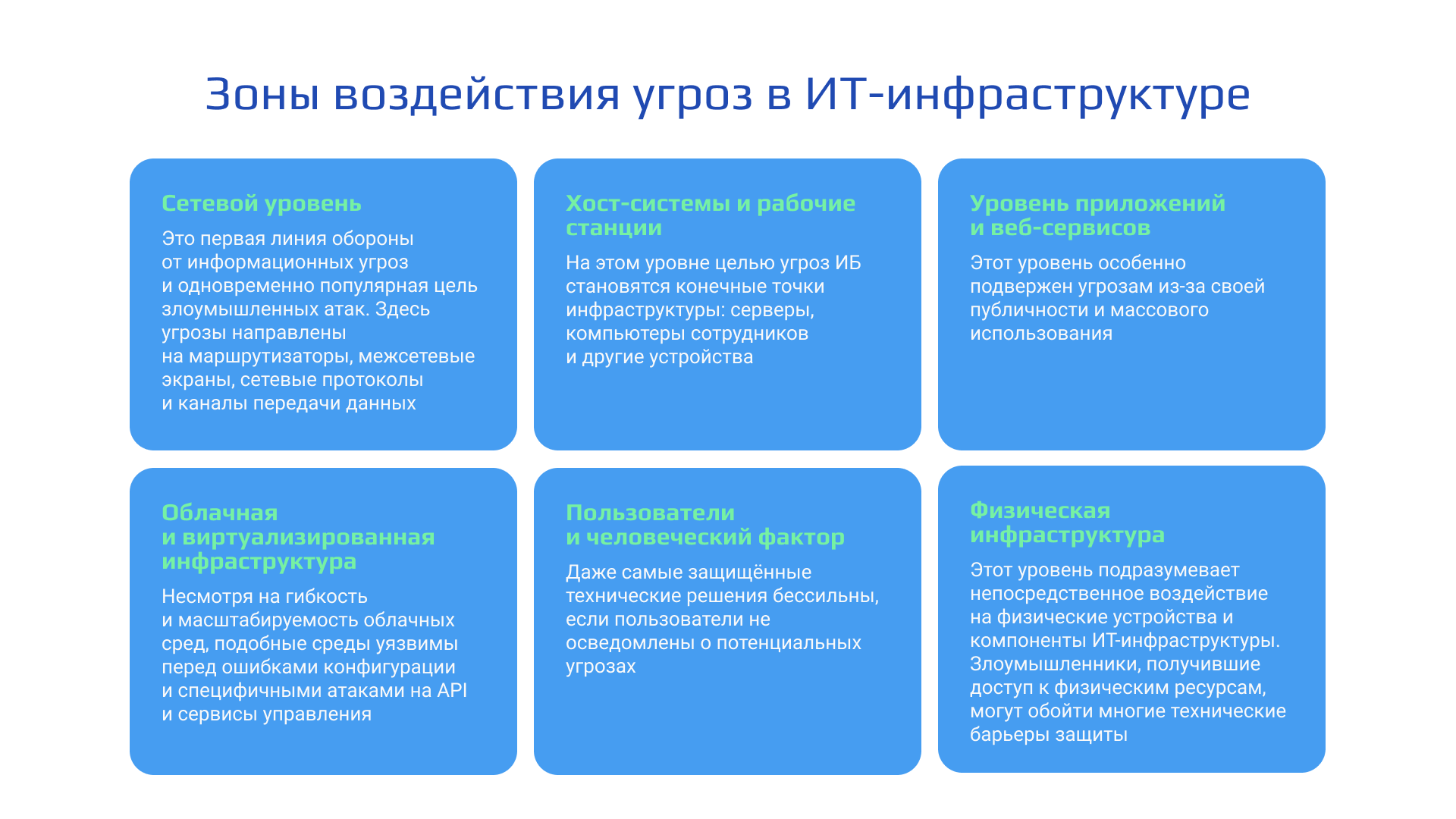

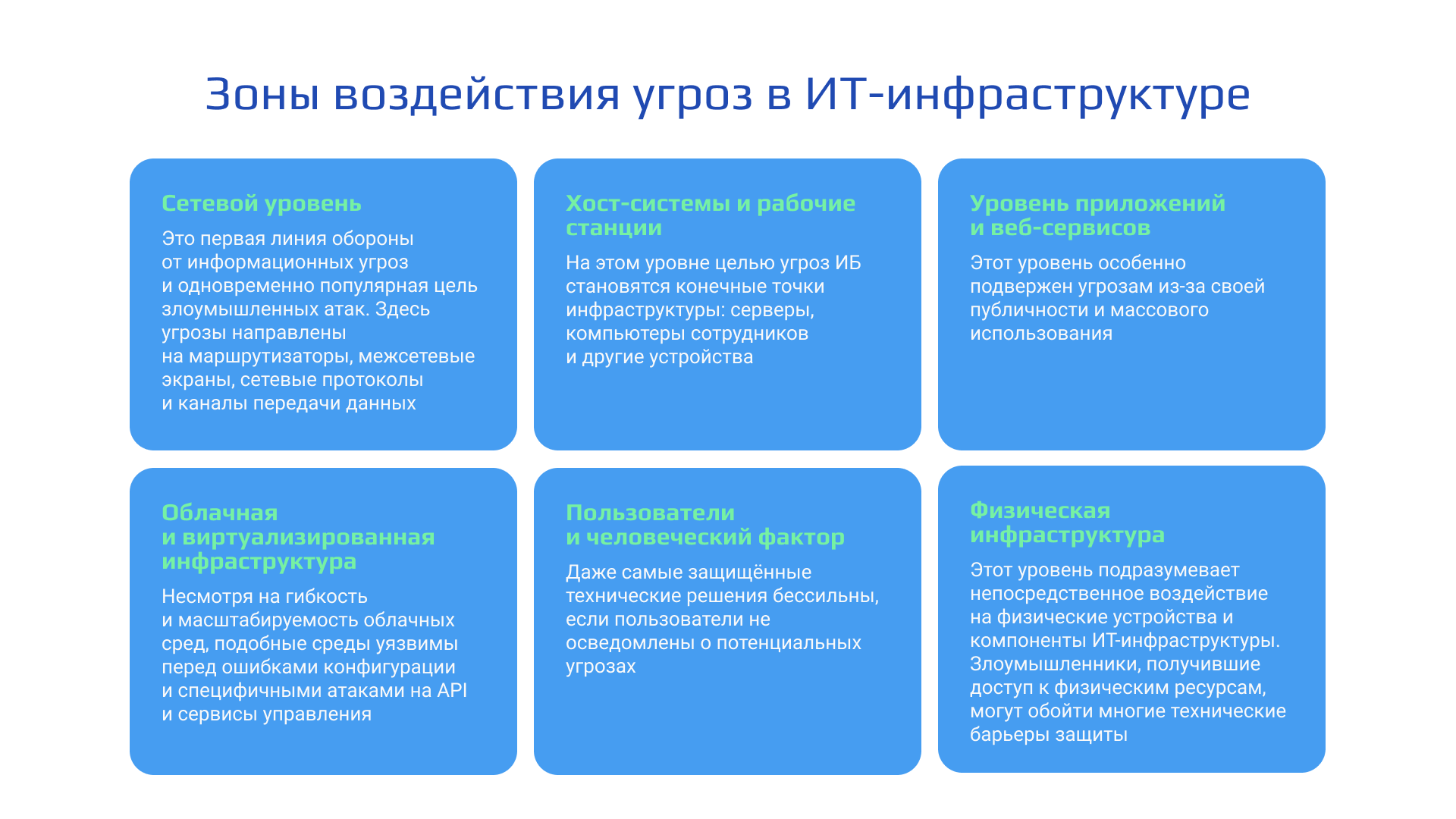

Зоны воздействия угроз в ИТ-инфраструктуре

Кибератаки воздействуют не только на данные или отдельных пользователей — их влияние распространяется на множество уровней ИТ-инфраструктуры. Для построения эффективной системы защиты важно понимать, где именно расположены уязвимости, и как именно злоумышленники могут их использовать. В этом помогает разделение угроз на отдельные зоны воздействия:

1. Сетевой уровень

Это первая линия обороны от информационных угроз и одновременно популярная цель злоумышленных атак. Здесь угрозы направлены на маршрутизаторы, межсетевые экраны, сетевые протоколы и каналы передачи данных. Среди наиболее распространённых угроз на этом уровне я бы выделил:

- перехват и анализ трафика;

- DDoS-атаки, перегружающие каналы связи и сервисы;

- спуфинг ARP и DNS, приводящий к перенаправлению пользователей на вредоносные ресурсы;

- сканирование портов и обнаружение уязвимостей для дальнейших атак.

2. Хост-системы и рабочие станции

На этом уровне целью угроз ИБ становятся конечные точки инфраструктуры: серверы, компьютеры сотрудников и другие устройства. Успешная атака на хост-систему может привести к серьёзным последствиям, таким как:

- установка вредоносного программного обеспечения;

- удаленное выполнение кода и использование эксплойтов;

- обход локальных механизмов авторизации;

- захват привилегированных учётных записей и повышение прав доступа.

3. Облачная и виртуализированная инфраструктура

Современные компании всё чаще переносят свою деятельность в облачные и виртуализированные среды. Хотя это обеспечивает гибкость и масштабируемость, подобные среды уязвимы перед ошибками конфигурации и специфичными атаками на API и сервисы управления. Среди основных угроз:

- утечки данных из-за неправильно настроенных облачных хранилищ;

- атаки на инфраструктурные сервисы, такие как управление доступом (IAM) или системы непрерывной интеграции и поставки (CI/CD);

- недостаточное разграничение прав доступа, ведущее к компрометации чувствительных данных.

4. Уровень приложений и веб-сервисов

Этот уровень особенно подвержен угрозам из-за своей публичности и массового использования. Злоумышленники активно эксплуатируют ошибки в коде, недостаточную защищённость интерфейсов и слабую аутентификацию пользователей. Среди типичных атак:

- SQL-инъекции, межсайтовый скриптинг (XSS), подделка межсайтовых запросов (CSRF);

- атаки на системы управления контентом (CMS) и API;

- подбор паролей и атаки на механизмы аутентификации.

5. Пользователи и человеческий фактор

Человек остаётся наиболее уязвимым звеном любой системы информационной безопасности. Даже самые защищённые технические решения бессильны, если пользователи не осведомлены о потенциальных угрозах. Часто встречающиеся проблемы на этом уровне:

- фишинг, вишинг и другие техники социальной инженерии;

- неосторожная передача конфиденциальных данных третьим лицам;

- отсутствие необходимой подготовки и низкая киберграмотность сотрудников.

6. Физическая инфраструктура

Этот уровень подразумевает непосредственное воздействие на физические устройства и компоненты ИТ-инфраструктуры. Злоумышленники, получившие доступ к физическим ресурсам, могут обойти многие технические барьеры защиты. Наиболее значимые риски:

- кража оборудования и носителей информации;

- установка аппаратных устройств-шпионов, позволяющих перехватывать данные;

- визуальный сбор конфиденциальной информации непосредственно с экранов устройств.

Глубокое понимание особенностей каждой зоны угроз позволяет выстраивать комплексную защиту на всех уровнях инфраструктуры. Это обеспечивает многослойную оборону — от технических решений на сетевом уровне до формирования осознанного и безопасного поведения пользователей.

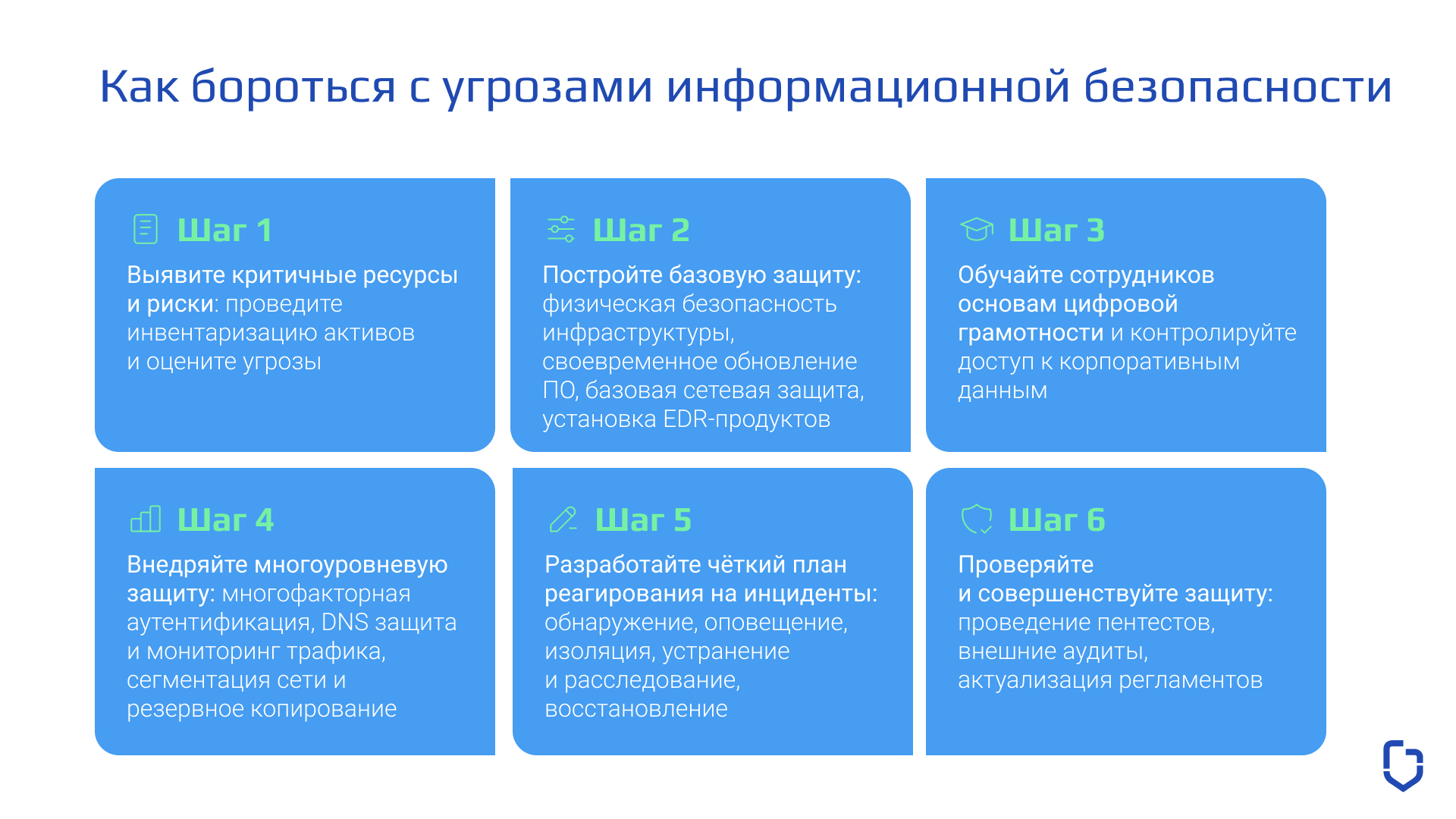

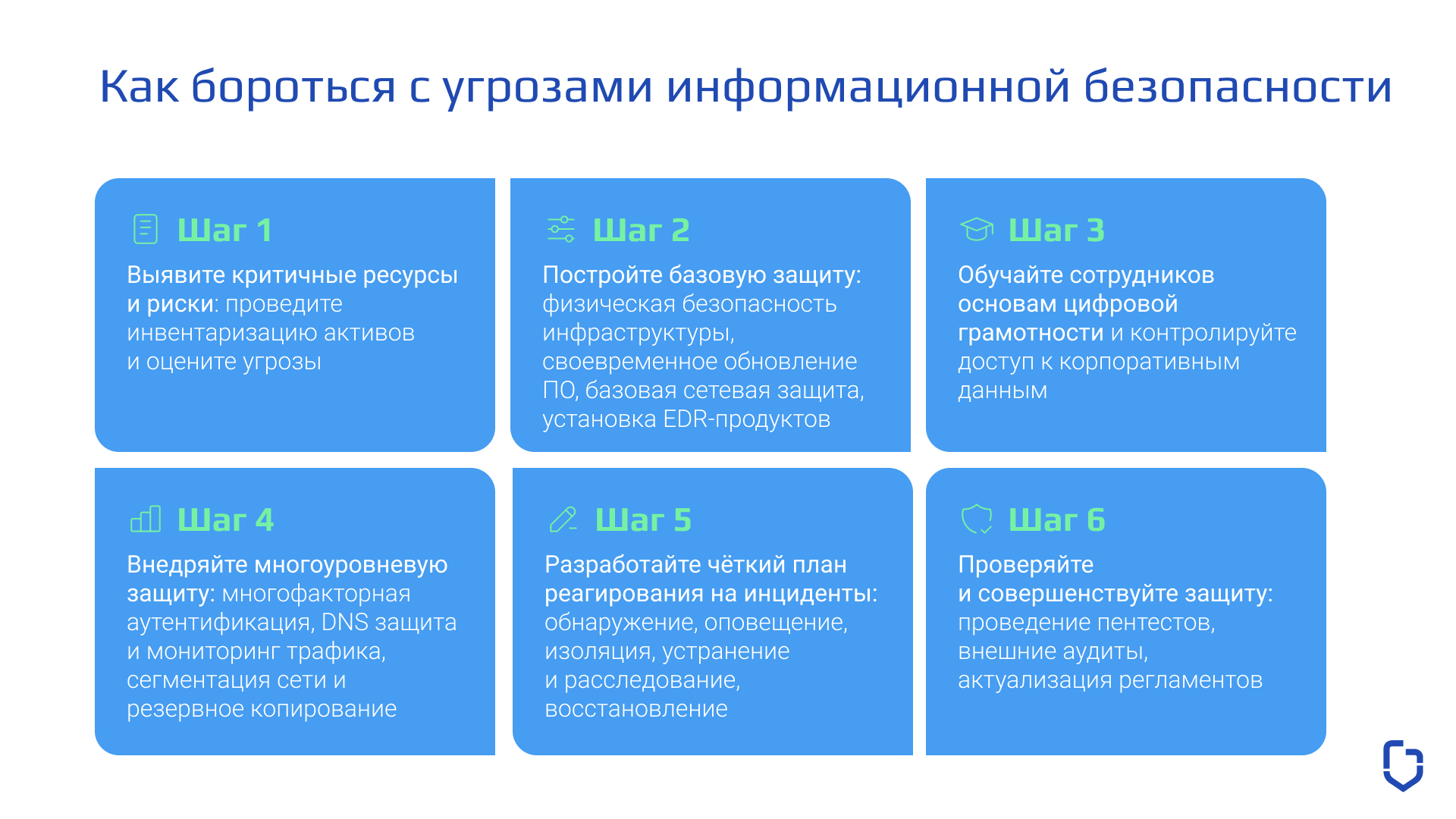

Как бороться с угрозами информационной безопасности

Важно понимать, что надежная защита с угрозами информационной безопасности строится не на одном‑двух технических средствах. Это должна быть комплексная стратегия, охватывающая не только технологии, но и взаимодействие сотрудников с корпоративной информацией и процессы реагирования на любые угрозы.

Более того, важно учитывать размер и специфику бизнеса, а также наиболее вероятные риски. Например, онлайн‑ритейл напрямую зависит от бесперебойной работы веб‑витрины и API, поэтому приоритетом безопасности тут становится WAF, защита от DDоS-атак, мониторинг сессий и antifraud‑контроль.

Ниже я перечислю основные шаги для формирования цифрового иммунитета компании, устойчивого к постоянно меняющимся угрозам ИБ.

Шаг 1. Выявите критичные ресурсы и риски

- Инвентаризируйте активы. Выясните, какие системы и данные имеют наибольшую ценность для бизнеса, будь то финансовая отчётность, персональная информация сотрудников и клиентов или уникальные разработки компании.

- Оцените угрозы. Проанализируйте, какие виды атак представляют наибольшую опасность, от каких опасных источников они могут исходить (внешние хакеры, недобросовестные инсайдеры или конкуренты) и каковы потенциальные риски и убытки в случае компрометации.

Анализ активов и рисков не только выявляет потенциальные уязвимости, но и помогает расставить приоритеты в мерах защиты, опираясь на реальные угрозы.

Шаг 2. Постройте базовую безопасность

Прежде чем внедрять сложные технические решения, необходимо убедиться в своей защищенности хотя бы на базовом уровне:

- Физическая безопасность. Серверные и критичные помещения должны быть защищены системами контроля доступа, ограждены и находиться под охраной. Это устраняет возможность несанкционированного физического доступа и снижает риск утечки.

- Своевременное обновление ПО. Уязвимые места в устаревших версиях операционных систем и приложений нередко становятся входными точками для атак. Регулярный выпуск патчей критически важен для устранения известных дыр в безопасности.

- Развертывание EDR. Хотя такие решения не гарантируют стопроцентную защиту, они эффективно блокируют широкий спектр массовых угроз — от классических вирусов и троянов до современных шпионских модулей.

- Базовая сетевая защита Настройте межсетевые экраны и системы IDS/IPS, интегрируйте проверку DNS‑запросов и выстраивайте корректную маршрутизацию. Обязательно шифруйте данные при передаче по внешним каналам, чтобы исключить риск перехвата.

Шаг 3. Обучайте сотрудников и контролируйте доступ

Человеческий фактор по сей день остаётся одной из главных причин удачных атак. Такие непреднамеренные угрозы, как контентные угрозы, переход по фишинговым ссылкам, социальная инженерия и небрежное обращение с корпоративными ресурсами часто открывают злоумышленникам «заднюю дверь». Чтобы снизить эти риски:

- Развивайте навыки сотрудников. Регулярные обучающие программы по информационной безопасности и реалистичные фишинг‑симуляции учат персонал выявлять подозрительные письма, ссылки и другие признаки атаки, а также дисциплинированно следовать процедурам реагирования.

- Создайте систему контроля доступа. Каждый сотрудник получает ровно те привилегии, которые необходимы для работы. Доступ к особо важной информации требует дополнительной авторизации через биометрические данные или аппаратные ключи.

Шаг 4. Внедряйте многоуровневую защиту

Многоуровневая оборона гарантирует, что даже если один барьер пробит, последующие слои не дадут злоумышленнику свободного доступа:

- Усиленная аутентификация. Обязательное применение многофакторной аутентификации 2FA/MFA для всех критичных систем и регулярная ротация сложных паролей минимизируют риск несанкционированного входа.

- Сегментация сети. Разделение инфраструктуры на изолированные зоны с индивидуальными правилами доступа существенно усложняет перемещение атакующего по ресурсам после первоначального проникновения.

- Резервное копирование. Ежедневное создание «холодных» копий данных и тестирование их восстановления обеспечивает оперативное восстановление после шифровальщиков и других инцидентов. Данные должны не только регулярно копироваться, но и храниться отдельно, чтобы в случае заражения сети\устройства информация не попала в руки мошенников и не стала компроматом.

- DNS Защита и проактивный мониторинг трафика. Фильтрация на этапе резолвинга проверяет каждый DNS‑запрос по постоянно обновляемым базам вредоносных доменов (фишинговых площадок, C&C‑серверов, майнинговых сетей) и предотвращает соединение с опасными ресурсами до их загрузки. Современные решения, такие как SkyDNS, автоматически обновляют базы угроз, используют машинное обучение для обнаружения угроз и опасных доменов, при этом бесшовно интегрируясь с SIEM‑ и EDR‑системами для корреляции событий и мгновенного реагирования на инциденты.

Шаг 5. Разработайте четкий план реагирования на инциденты

Полностью исключить риски в том числе информационные риски в случае удачной атаки невозможно, поэтому нужно заранее прописать алгоритм действий:

- Обнаружение. Непрерывный сбор логов, анализ сигнатур и поведенческих индикаторов помогают быстро зафиксировать начало инцидента.

- Оповещение. Мгновенное информирование ответственных команд, руководства и, при необходимости, регуляторов или правоохранительных органов.

- Изоляция. Блокировка доступа скомпрометированных узлов и аккаунтов, отключение затронутых систем от сети для ограничения распространения угрозы.

- Устранение и расследование. Сбор артефактов, анализ вектора атаки и устранение уязвимостей, после чего — документирование всех этапов и выводов.

- Восстановление и доработка. Возвращение сервисов в рабочее состояние и обновление защитных мер с учетом выявленных пробелов.

Шаг 6. Проверяйте и совершенствуйте защиту

Киберугрозы эволюционируют, и системы безопасности должны адаптироваться вместе с ними:

- Пентесты. Регулярное моделирование атак внешними и внутренними специалистами выявляет скрытые слабые места до того, как их найдут злоумышленники.

- Внешние аудиты. Независимая экспертиза подтверждает соответствие внутренним политикам и отраслевым стандартам, а также выявляет «слепые зоны».

- Актуализация регламентов. Периодический пересмотр и доработка внутренних инструкций и политик в соответствии с новыми технологиями, требованиями законодательства и последними трендами угроз.

Постоянное внимание к совершенствованию процессов, инструментов и навыков персонала обеспечивает устойчивость бизнеса к любым видам кибератак и минимизирует потенциальные убытки.

«В заключение хочется отметить, что подготовка к угрозам информационной безопасности — непрерывный и многоуровневый процесс. Надежная защита требует комплексного подхода, который включает в себя как технические решения, так и обучение сотрудников и грамотное планирование. Компании, которые регулярно занимаются своей информационной безопасностью, значительно снижают риски успешных атак и минимизируют возможный ущерб.»

Ярослав Яцкевич, аналитик информационной безопасности SkyDNS