Простое объяснение, что такое DNS и как работает DNS-сервер. Разбираем типы серверов, зоны, ресурсные записи и защиту от атак. Все о DNS — понятно и по делу

DNS — это технология, которая связывает понятные человеку названия сайтов с их цифровыми адресами. Когда кто-то вводит в браузере доменное имя, система преобразует его в IP-адрес сервера, где хранится сайт — это и есть назначение днс сервера. Люди запоминают слова, а компьютеры работают с числами — без DNS интернет превратился бы в набор цифр, которые невозможно удержать в голове. В статье объясним, что такое DNS сервер простыми словами, для чего нужен DNS сервер и как работает DNS в целом.

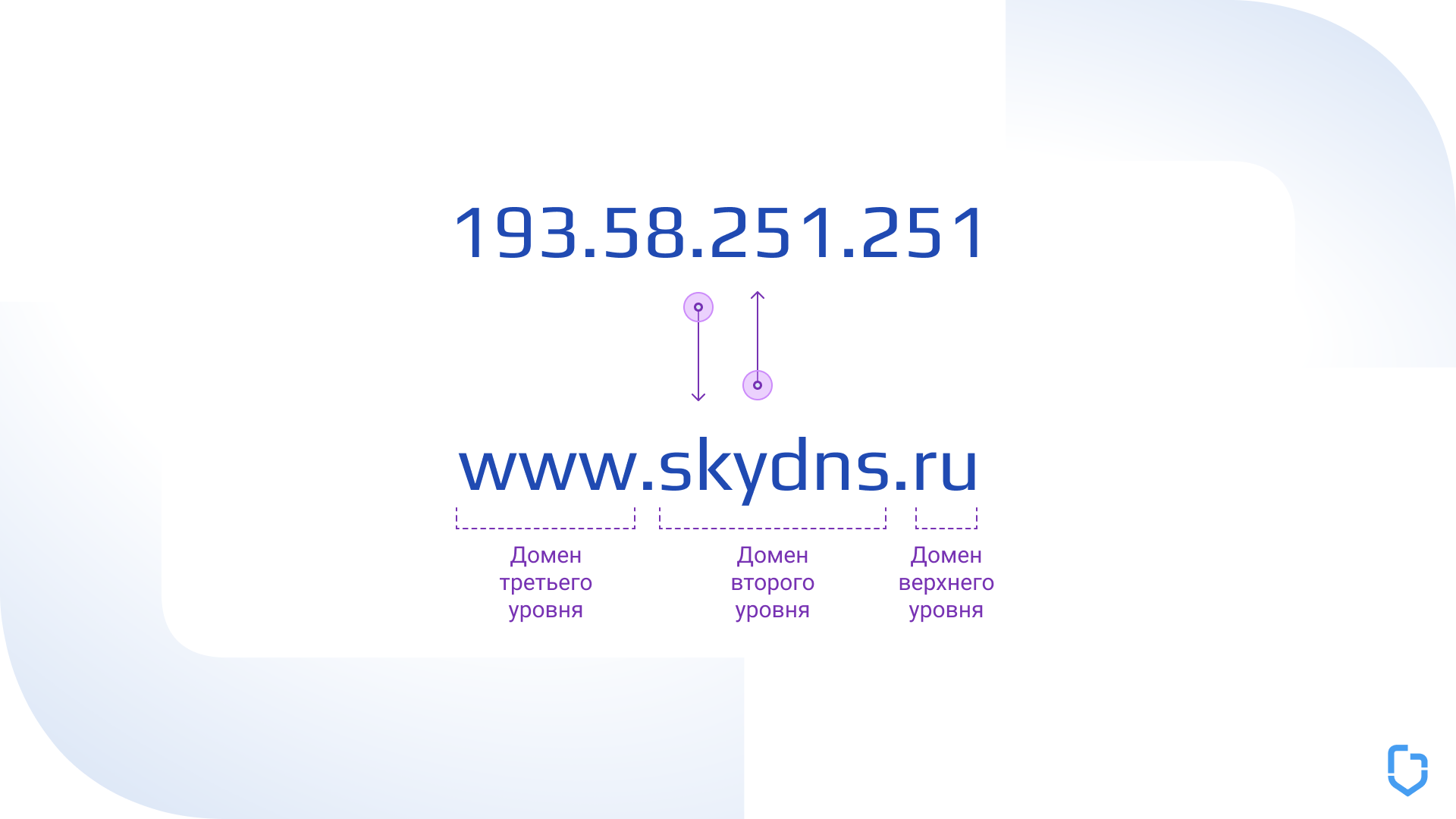

Итак, что такое ДНС? Расшифровка аббревиатуры DNS означает Domain Name System — это распределенная база данных, которая сопоставляет домены с IP-адресами. Когда кто-то вводит название сайта, DNS-сервер за доли секунды находит нужный адрес и передает его браузеру. Это происходит незаметно, но без такой системы интернет просто не смог бы функционировать.

DNS-серверы переводят удобные для человека названия сайтов в цифровые координаты, понятные компьютерам. Без них пришлось бы вручную вводить что-то вроде 123.123.123.123 вместо привычных нам буквенных адресов, и сеть стала бы неудобной и хаотичной.

Чем полезен DNS:

DNS-серверы переводят удобные для человека названия сайтов в цифровые координаты, понятные компьютерам. Без них пришлось бы вручную вводить что-то вроде 123.123.123.123 вместо привычных нам буквенных адресов, и сеть стала бы неудобной и хаотичной.

Сначала запрос идет к корневому серверу, затем к серверу домена первого уровня, например, .com или .ru, потом — к серверу второго уровня вроде example.com. Поиск продолжается, пока не найдется точный IP-адрес. Как только он определяется, браузер подключается к нужному серверу и показывает страницу.

Бывают и обратные запросы, когда по IP-адресу нужно узнать доменное имя. В мире работают десятки корневых серверов, распределенных географически, чтобы система оставалась стабильной.

Некоторые DNS-серверы работают только внутри частных сетей, например, в виртуальных инфраструктурах (VPC). Такие системы позволяют гибко управлять внутренними доменами, быстро обрабатывать запросы к виртуальным машинам, базам данных и хранилищам. Одна частная DNS-зона может быть связана с несколькими VPC, что упрощает администрирование. Безопасность обеспечивается защитой от DDoS-атак и изолированностью сети.

DNS является ключевым интернет-протоколом, работающим на прикладном уровне модели OSI. Эта система встроена во все современные операционные системы, обеспечивая базовую возможность сетевого взаимодействия между устройствами.

В 2010 году протокол получил важное дополнение – DNSSEC. Это расширение защищает от подмены DNS-записей, хотя и не фильтрует контент как таковой. Оно проверяет подлинность полученных данных, предотвращая атаки, когда злоумышленники пытаются перенаправить пользователей на фальшивые IP-адреса.

Как работает ДНС протокол:

DNS server — это мощный компьютер или целый кластер, который работает как телефонная книга интернета. В нем хранятся соответствия между удобными для человека названиями сайтов и их цифровыми IP-адресами, понятными компьютерам.

Когда кто-то вводит адрес сайта, именно DNS-сервер обрабатывает этот запрос и сообщает браузеру, куда нужно обратиться. Такие серверы есть у каждого интернет-провайдера, крупных компаний и организаций — они образуют распределенную сеть, которая делает интернет доступным для всех.

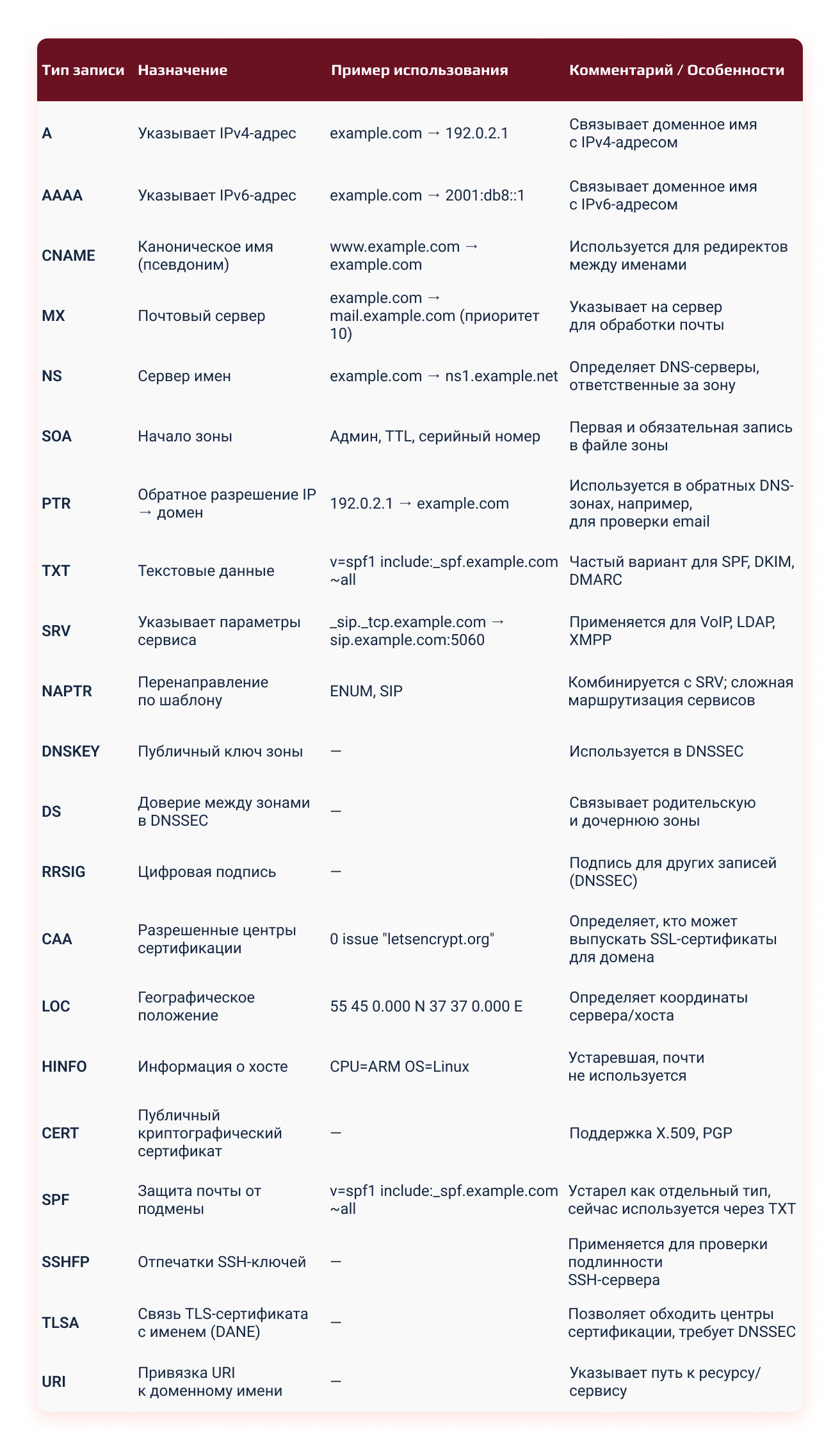

DNS-записи — это небольшие, но важные фрагменты данных определяющие, как именно будут обрабатываться сетевые запросы.

DNS-зона представляет собой выделенный сегмент доменного пространства, объединяющий ресурсы под общим управлением. В ней хранятся все необходимые записи — от обычных адресных привязок до сложных служебных указаний.

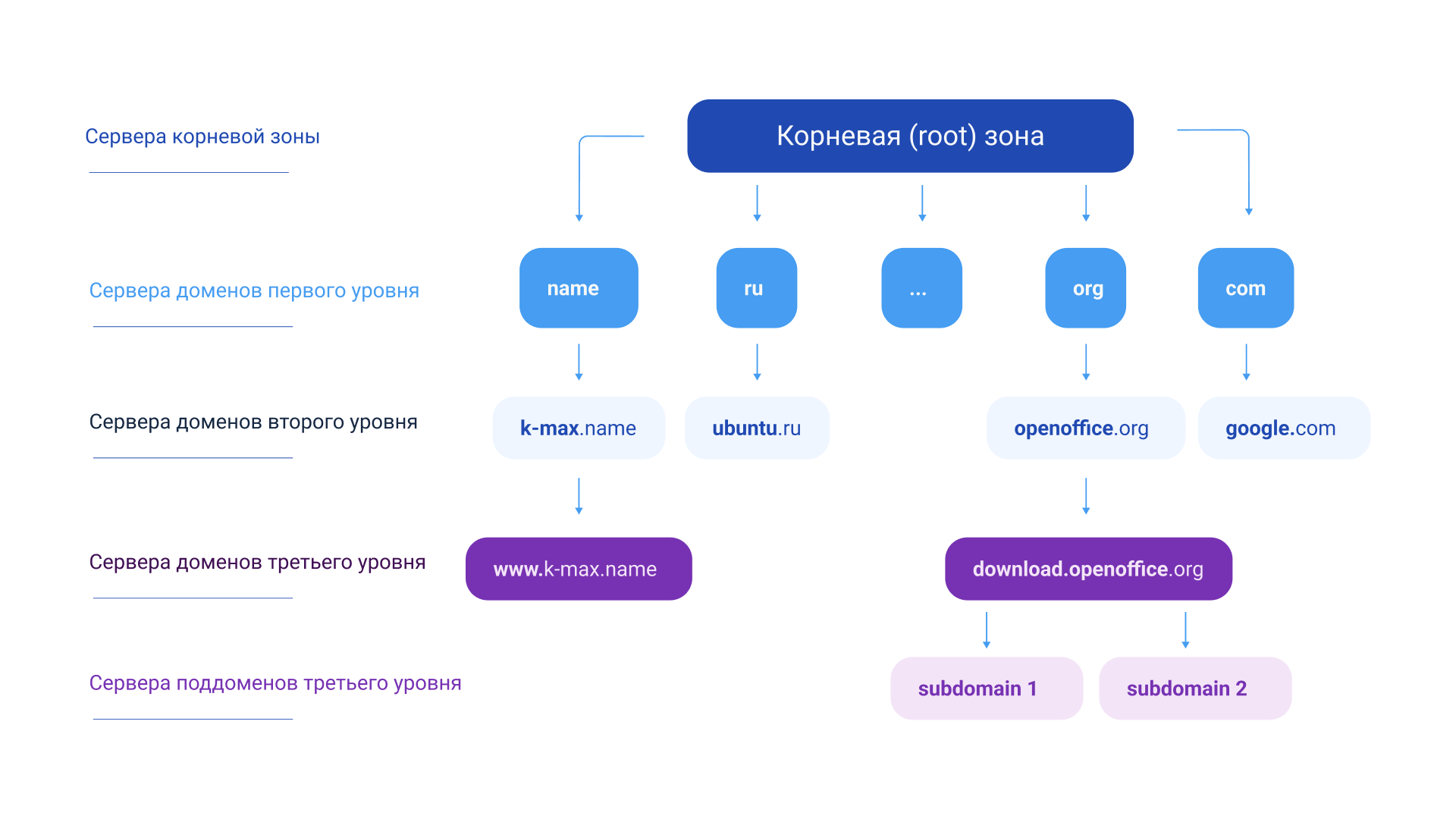

Архитектура зон строится по иерархическому принципу. Основная зона включает множество подчиненных подзон, образуя древовидную структуру. Особняком стоят обратные зоны, которые выстраивают собственную иерархию для преобразования IP-адресов в доменные имена.

В облачных средах эта система позволяет эффективно организовать ресурсы. Можно создать:

Такая структура обеспечивает четкую маршрутизацию запросов и упрощает управление распределенными ресурсами. Каждая подзона функционирует автономно, сохраняя при этом связь с родительской структурой.

DNS-система организована по четкому иерархическому принципу, где каждая зона отвечает за свой участок работы. Выделяют четыре ключевых уровня:

Корневая зона. Вершина DNS-иерархии, обслуживаемая глобальной сетью корневых серверов. Эти серверы не хранят адреса конкретных сайтов, а только список серверов доменов верхнего уровня, к которым нужно обратиться дальше.

Домены первого уровня или верхнего уровня (TLD-зоны). Они представляют собой финальный элемент имени сайта, следующий сразу после точки, например: .com, .org, .net, .ru или .рф. Каждый домен первого уровня управляется определённой организацией — реестром, который ведёт список всех доменов второго уровня в своей зоне и отвечает за их администрирование. Например:

Именно эти организации определяют правила регистрации, условия использования и технические стандарты своих доменных зон.

Домены второго уровня (SLD-зоны). Следующий после доменов верхнего уровня слой в DNS-иерархии. Они находятся слева от домена первого уровня и обычно являются пользовательскими именами, которые компании, организации или частные лица регистрируют для своих сайтов и сервисов. Примеры таких доменов: google.com или yandex.ru, wikipedia.org. Владельцы доменов второго уровня получают контроль над своей зоной и могут самостоятельно создавать поддомены, настраивать ресурсные записи, а также управлять DNS-серверами, отвечающими за хранение и обслуживание их зоны.

Домены третьего уровня. Это следующий уровень в иерархии DNS, расположенный слева от домена второго уровня и отделённый от него точкой. Обычно поддомены используются для организации структуры крупных сайтов или для выделения отдельных сервисов, региональных подразделений и проектов. Например: news.google.com, mail.yandex.ru, ru.wikipedia.org. Владельцы доменов второго уровня могут создавать поддомены самостоятельно, настраивать для них отдельные DNS-записи и даже делегировать управление ими другим организациям или командам внутри своей компании.

В инфраструктуре DNS выделяется пять типов серверов, каждый из которых выполняет чётко определённые функции и решает специфические задачи:

Доменная информация живет на DNS-серверах. Без правильных записей сайт просто не появится в сети — будто номера нет в телефонной книге.

Сначала домен нужно делегировать — указать ответственные DNS-серверы. Только после этого добавляют ресурсные записи. Изменения применяются не мгновенно — иногда приходится ждать до суток.

Главные типы записей:

Без этих настроек ни сайт, ни почта работать не будут. Все правки делаются через панель управления доменом, где прописываются нужные серверы и записи. Это лишь основные типы, которые наиболее популярны. Мы представим таблицу, где указаны более узкоспециализированные типы записей.

Интернет держится на 13 корневых DNS-серверах — своеобразных «главных справочниках» со всеми адресами сети. Но если представить, что что-то случится с этими серверами, интернет перестанет работать. Поэтому у них есть полные копии, которые размещены в разных странах мира. Вместе с копиями количество корневых серверов выросло до 123.

Географически копии распределены неравномерно:

Такое расположение не случайно — больше всего серверов там, где выше нагрузка. В России работают пять таких резервных серверов: в Москве, Петербурге, Ростове-на-Дону, Новосибирске и Екатеринбурге.

Эта система гарантирует, что интернет продолжит работать даже при серьезных сбоях в отдельных регионах. Когда один сервер выходит из строя, его мгновенно подменяет дубликат из другой точки мира.

Наши сервера расположены в близкой доступности к корневым: в Москве, Санкт-Петербурге и Красноярске. Отказоустойчивость обеспечена благодаря резервированию в каждой из локаций, а также отлаженной системе распределения в BGP Anycast.

Когда домен меняет IP-адрес, например, при переносе на новый хостинг или смене владельца, в DNS вносятся изменения в записях типа A или AAAA. Однако обновление информации в интернете происходит не сразу.

Причина задержки – кэширование. Браузеры, локальные системы и DNS-серверы временно сохраняют старые данные для ускорения работы. Из-за этого пользователи могут видеть старую версию сайта или вообще не получить доступ в течение 24-48 часов. Срок зависит от значения TTL (Time-To-Live), указанного в DNS-записях.

Если домен полностью меняется, например, с example.com на example.org, это требует полной перенастройки:

Когда сайт не открывается после изменений, проблема обычно в кэше:

Кэш обновляется автоматически в течение суток-двух, (это зависит от TTL — времени жизни пакета данных в айпи протоколе) но эти действия помогают получить актуальные данные немедленно. После очистки кэша и перезагрузки браузера можете открывать сайт – все заработает.

DNS — критически важная, но уязвимая часть интернет-инфраструктуры. Разные типы атак могут нарушить ее работу, но существуют проверенные методы защиты.

Для комплексной защиты крупные организации используют:

Современные технологии позволяют значительно повысить устойчивость DNS к атакам, сохраняя при этом высокую скорость работы системы. DNS-серверы могут подвергаться следующим атакам.

Мошенники могут подменить DNS-записи, заставив сайты указывать на фальшивые IP-адреса. Пользователь вводит правильный адрес, но попадает не на реальный сайт, а на поддельную страницу — браузер доверяет DNS-серверу и не распознает обман.

Атака обычно происходит через отравление кэша DNS-сервера или резолвера. После успешного взлома все запросы начинают перенаправлять на мошеннические ресурсы.

Как защититься:

Злоумышленники обрушивают на DNS-сервер лавину запросов, пытаясь вывести его из строя. Когда сервер не выдерживает нагрузки, происходит странная ситуация — сайты физически продолжают работать, но становятся недоступными. Пользователи не могут найти их в сети, потому что DNS перестает отвечать на запросы.

Для защиты от таких атак применяют технологию Anycast. Ее суть в том, что один IP-адрес обслуживается множеством серверов, расположенных в разных точках мира. Запросы автоматически перенаправляются на ближайший работающий сервер, равномерно распределяя нагрузку. Даже если часть серверов атакуют, остальные продолжают обрабатывать запросы, поддерживая доступность DNS.

Злоумышленники иногда получают доступ к роутеру и меняют DNS-сервера на свои. После этого даже при правильном вводе адреса можно оказаться на фальшивом сайте.

Для защиты достаточно трех шагов:

Подключение к открытым сетям может обернуться неприятностями. В таких сетях злоумышленники часто перехватывают трафик, включая DNS-запросы. В результате даже при правильном вводе адреса можно попасть на поддельный сайт — URL в строке браузера будет выглядеть нормально, но содержимое окажется фальшивым.

Для защиты в публичных сетях стоит использовать два решения:

Эти технологии не дают посторонним просматривать посещаемые сайты. Настроить их можно как на смартфоне, так и в браузере. В Chrome, например, достаточно активировать "Безопасный DNS" в настройках конфиденциальности и указать надежного провайдера.

Многие воспринимают DNS лишь как инструмент для открытия сайтов — ввёл домен, получил IP, страница загрузилась. Но на самом деле это универсальная система маршрутизации, без которой не функционировал бы ни один онлайн-сервис.

Возьмем электронную почту. При отправке письма на user@yandex.ru именно DNS определяет путь доставки. Специальные MX-записи указывают на нужный почтовый сервер — без этой системы письма просто терялись бы в сети.

Где еще применяется DNS:

Внутренние сервисы в компаниях часто доступны по простым адресам вроде nas.office или git.company — всё это работает благодаря DNS.

Внутри корпоративных сетей DNS заменяет сложные цифровые адреса понятными именами для серверов и устройств. Система тесно взаимодействует с Active Directory, упрощая управление внутренними ресурсами. Облачные платформы развивают собственные DNS-сервисы с автоматической синхронизацией записей и встроенными инструментами для работы с микросервисами.

Защитные механизмы DNSSEC и зашифрованные протоколы DNS-over-HTTPS стали обязательными для предотвращения атак и утечек данных. В мире интернета вещей особую роль играют специализированные решения для автоматического поиска и подключения устройств в локальных сетях.

Индустрия продолжает развивать DNS: