Узнайте, что такое ботнет, как он работает, для чего используется и как защитить свои устройства от заражения. Все о ботнетах и методах защиты

Термин ботнет означает совокупность (сеть) зараженных компьютеров, управляемых злоумышленниками. Название происходит от английских слов "robot" и "network". Такие сети становятся первым звеном в цепочке киберпреступлений. С их помощью злоумышленники проводят массовые атаки: крадут данные, выводят из строя системы, обходят брандмауэр и распространяют вирусы. Ботнеты уже разработаны уже для всех платформ, даже Android и iOS.

Ботнет — это сеть зараженных компьютеров, управляемая злоумышленниками без ведома их владельцев. Работает это так: сначала вредоносное ПО проникает на устройства через фишинговые письма, взломанные сайты или уязвимости в программах. После заражения компьютер становится частью сети и начинает связываться с командным сервером, откуда получает указания.

Сервер управления может быть централизованным, когда все боты подключаются к одному источнику, или децентрализованным, где устройства общаются между собой, что делает сеть устойчивее к блокировкам. Иногда злоумышленники маскируют управление под легальные сервисы вроде Telegram или облачных хранилищ.

Зараженные компьютеры используются для разных целей: атаки на сайты, рассылка спама, кража данных или скрытый майнинг криптовалют. Преступники зарабатывают на этом, сдавая ботнет в аренду, продавая украденную информацию или шантажируя жертв.

Заражение начинается с поиска слабых мест — уязвимостей в сайтах, программном обеспечении или ошибок пользователей. В централизованных ботнетах операторы могут инициировать атаку напрямую, но в децентрализованных сетях поиск уязвимостей часто выполняют уже заражённые хосты, автоматически сканируя новые цели для дальнейшего распространения.

Следующий шаг — заражение. Жертва может сама запустить вредоносный код, обманутая хакерскими группами, либо бот проникает автоматически через уязвимости, связывая устройство с ботнетом. Неважно, как именно — результат один: вредонос попадает в систему.

В конце зараженные компьютеры объединяются в бот сеть, которой управляют извне. Такие «зомби-армии» могут насчитывать миллионы устройств. Теперь botnet готов к атакам — от рассылки спама до масштабных DDoS-ударов.

После заражения устройство может выполнять широкий спектр команд ботнета. Для некоторых действий злоумышленники стремятся получить администраторские права, но далеко не всегда это необходимо. Что может делать заражённое устройство:

Что может делать заражённое устройство без повышения прав:

Что может делать заражённое устройство с повышением прав (админ-права):

Аналитики CrowdStrike детально изучили процесс создания ботнетов, выявив четкую последовательность действий киберпреступников. Все начинается с кропотливой разведывательной работы, когда атакующие сканируют сети и системы в поисках брешей в защите. Они используют весь арсенал – от фишинговых рассылок до эксплуатации неизвестных уязвимостей в популярном ПО, действуя при этом максимально скрытно.

После обнаружения слабого места начинается фаза активного заражения. Здесь в ход идут изощренные техники: поддельные обновления программ, замаскированные под легитимные, вредоносные скрипты на скомпрометированных сайтах, даже зараженная реклама. Злоумышленники могут взломать компьютерный софт и вшить в него вредоносное ПО. Особо опасны самораспространяющиеся ботнеты (botnets), где каждый новый зараженный компьютер тут же начинает искать следующие жертвы в сети.

Когда армия "зомби-устройств" достигает критической массы, злоумышленники переходят к активным действиям. Централизованные ботнеты получают команды с зашифрованных серверов управления, децентрализованные - используют сложные P2P-алгоритмы. Современные ботнеты отличаются устрашающей адаптивностью (frightening adaptability) – они могут моментально переключаться между разными типами атак, от спам-рассылок до криптоджекинга, в зависимости от текущей выгоды для операторов.

Эксперты отмечают тревожную тенденцию: сегодняшние ботнеты стали настоящим кибероружием: в последние годы они стали умнее и автономнее. Они умеют маскироваться под легитимный трафик, обходить традиционные системы защиты и даже самостоятельно искать новые уязвимости для дальнейшего распространения.

За каждой сетью ботнета стоит чёткий расчёт. Одни преступники гонятся за деньгами, другие — за информацией, третьи используют ботнеты как инструмент давления и атак.

Ботоводы с помощью ботнетов воруют деньги напрямую — блокируя системы и требуя выкуп, или опосредованно — через кражу банковских данных. Сюда же относится и криптовалюта: заражённые устройства могут использоваться для скрытого майнинга, а в ряде случаев ботнеты (например, Shitori, созданный на основе Mirai), эксплуатировали уязвимости, чтобы подменять кошельки и перенаправлять уже добытые средства.

Конфиденциальная информация тоже представляет ценность: доступ к аккаунтам, персональные данные, корпоративные секреты — всё идёт в ход.

Некоторые используют ботнеты как оружие: выводят из строя сайты, обрушивают серверы, парализуют работу компаний. Отдельная статья доходов — бизнес-модель “ботнет в аренду” (Malware-as-a-Service): одни преступники создают сети, другие используют их для спам-рассылок или масштабных атак. Это выгодно всем: создатели получают стабильный доход, арендаторы — мощный инструмент без лишних хлопот.

Случаи, когда ботнеты создаются ради забавы, крайне редки. Как правило, разработка и поддержка такой сети — сложный процесс, требующий времени и ресурсов. Единственным заметным исключением стал Mirai: его авторы были подростками и “спалились” после того, как использовали собственный ботнет для атаки на систему колледжа из-за недовольства распределением комнат в общежитии.

Для большинства же операторов ботнеты — это не игра, а серьёзный криминальный бизнес с миллионными оборотами.

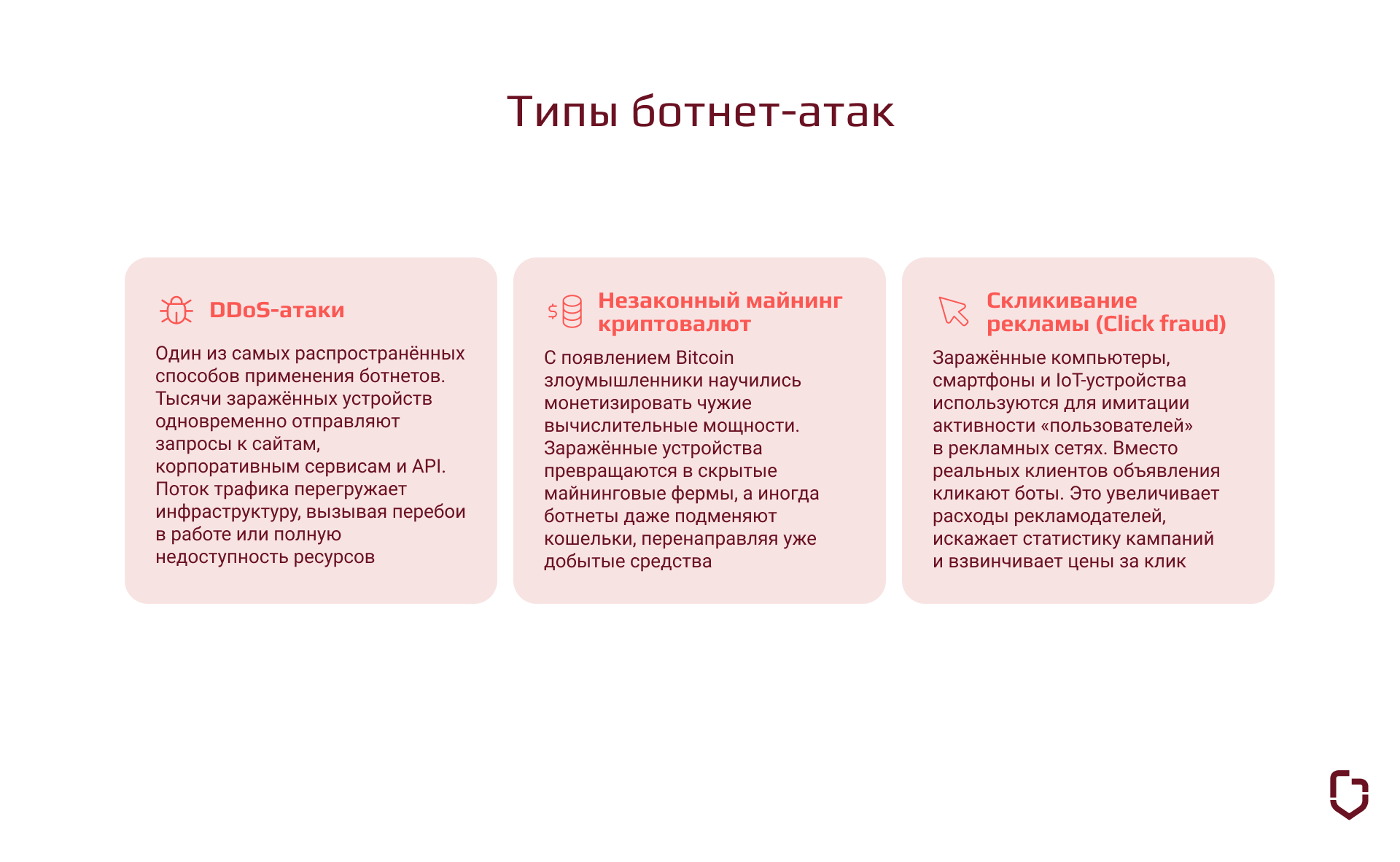

Армии зараженных устройств стали мощным оружием в руках киберпреступников. Рассмотрим основные схемы их эксплуатации.

Ботнеты идеально подходят для таких атак. Они работают как роботы, а их IP-адреса разбросаны по разным странам, чтобы сбить с толку системы аналитики. Каждое зараженное устройство оставляет уникальный цифровой след, маскируясь под обычного пользователя.

Мошенники зарабатывают на этом миллионы. Они регистрируют десятки фейковых сайтов, подключают их к рекламным сетям и запускают ботнеты для накрутки. Пока одни сливают бюджеты на пустые клики, другие получают незаконную прибыль. Больше устройств в сети — выше доход.

Всем приходили странные письма о внезапном призе или подарке от банка (можете проверить во вкладке “спам”). За подобной электронной макулатурой стоят ботнеты.

В распоряжении этих сетей большое разнообразие IP-адресов. Поскольку каждое устройство в ботнете имеет уникальный адрес, почтовые сервисы не могут дистанционно заблокировать всю рассылку в почте, платформе, соцсети или мессенджере (вконтакте, telegram чат) разом. Это позволяет киберпреступной группе обходить защитные системы и доставлять тысячи спам-сообщений в день.

Чем больше компьютеров в сети, тем выше объем рассылки. Некоторые ботнеты годами могут делать свои дела незаметно, пока простой владелец устройства даже не догадывается, что его техника рассылает мусорные письма.

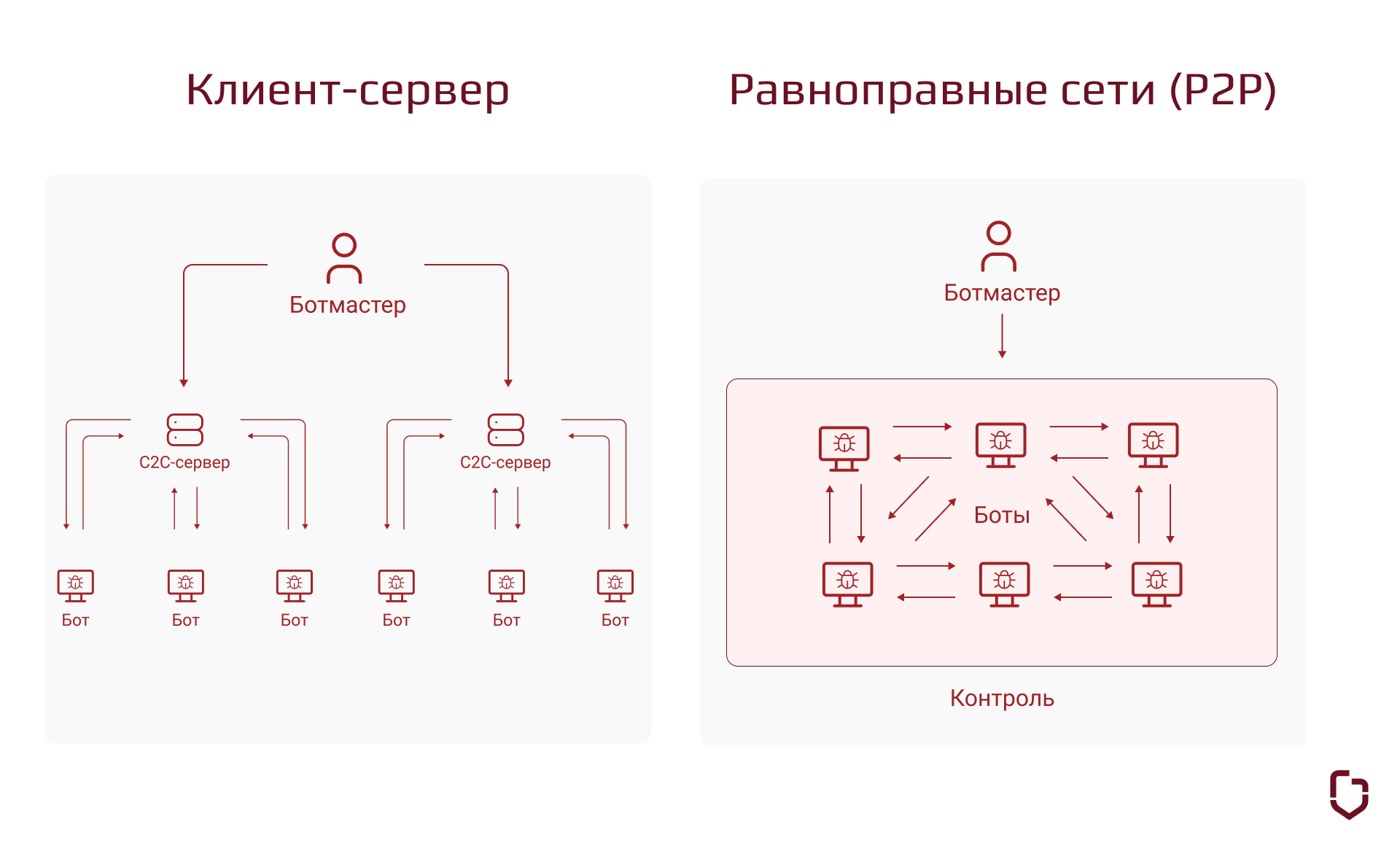

Современные ботнеты действуют, используя разные принципы организации, каждый из которых имеет свои особенности и уровень устойчивости.

Клиент-сервер. Классическая модель, где все заражённые устройства получают команды от центрального управляющего узла (C&C). Такой подход упрощает координацию действий: злоумышленникам достаточно управлять одним сервером, чтобы контролировать всю сеть. Но это же и слабое место — при блокировке или перехвате C&C вся сеть может быть парализована. Чтобы снизить риск, операторы ботнетов нередко используют алгоритмы генерации доменов (DGA): если один домен блокируют, боты автоматически пытаются связаться с новым, созданным по алгоритму.

Равноправные сети (P2P). Более совершенные ботнеты работают по принципу пиринговых сетей, где каждый зараженный компьютер одновременно является и исполнителем, и распределителем команд. В такой системе нет единой точки отказа — даже при нейтрализации части устройств остальные продолжают работать. Это значительно усложняет задачу по ликвидации подобных сетей. Кроме того, P2P-ботнеты часто используют шифрование и механизмы автоматического обновления, что делает их крайне устойчивыми и трудными для обнаружения.

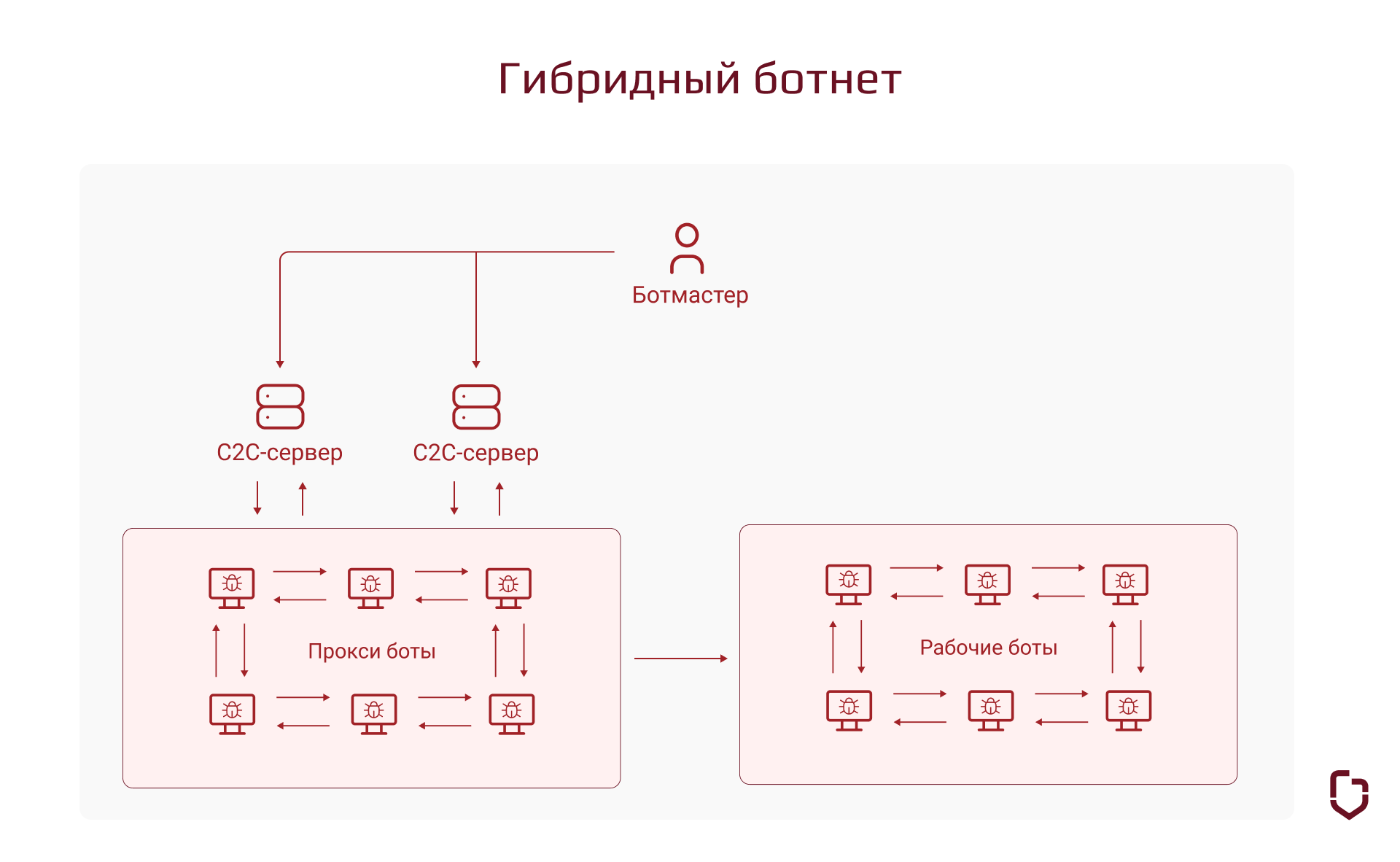

Гибридные модели. Некоторые современные сети сочетают обе архитектуры: начальное управление ведётся через централизованные серверы, а для распространения команд внутри сети используется P2P-механизм. Это позволяет сочетать удобство администрирования и высокую живучесть.

Таким образом, разница в архитектуре определяет не только жизнеспособность ботнета, но и сложность его нейтрализации. Если централизованные системы можно «выбить» точечным ударом по C&C, то в случае P2P и гибридных моделей требуются масштабные операции и международная координация. Именно поэтому киберпреступники всё чаще отдают предпочтение децентрализованным и смешанным схемам.

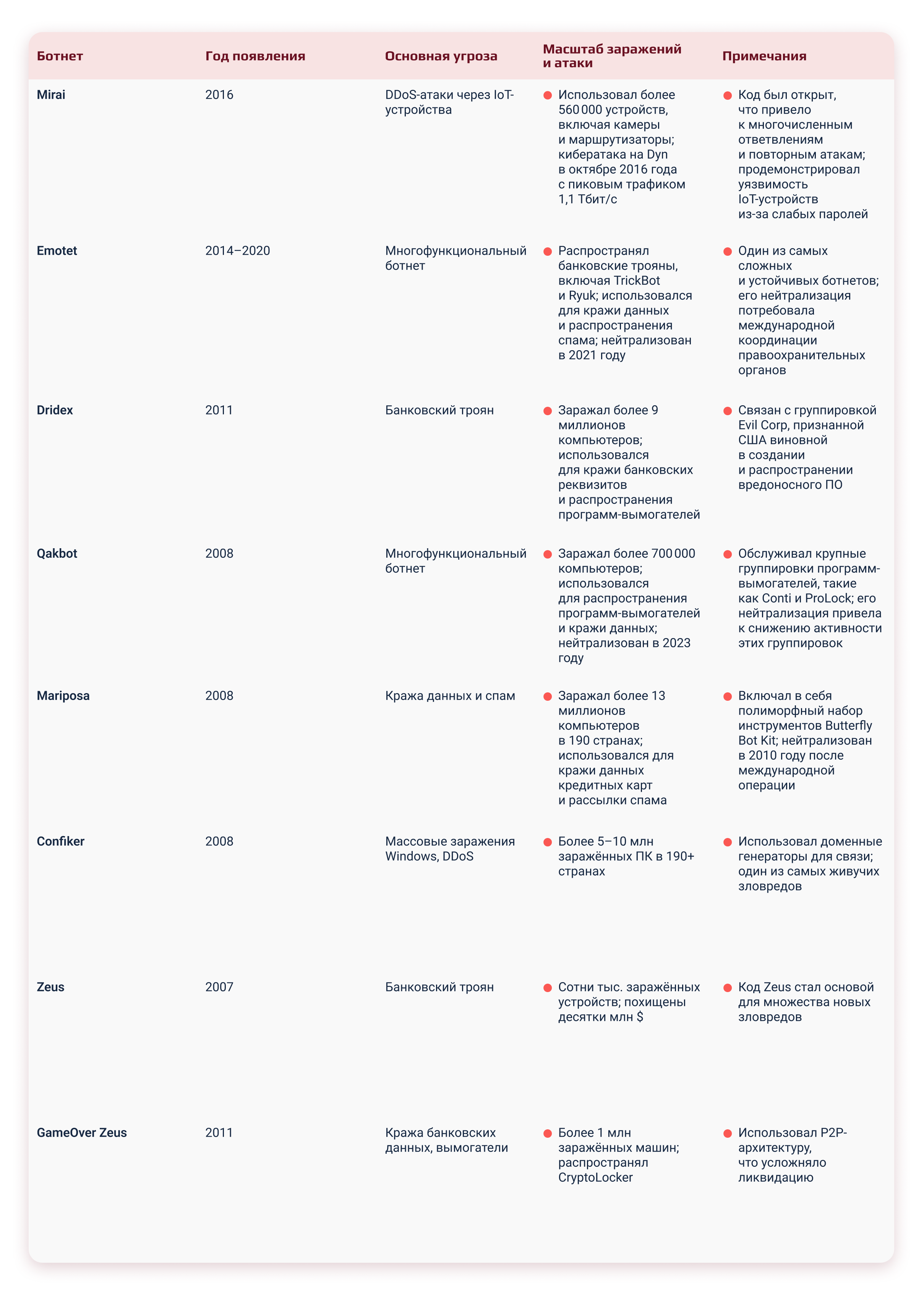

История киберугроз знает десятки крупных ботнетов, каждый из которых оставил заметный след в мире информационной безопасности. Некоторые из них поражали масштабами, другие — изощренностью методов управления.

Один из крупнейших ботнетов в истории. В разные годы под его контролем находилось от 5 до 10 миллионов устройств в более чем 190 странах. В основном заражались компьютеры на Windows. Из-за использования доменных генераторов и устойчивости к удалению Conficker считается одним из самых живучих зловредов.

Банковский троян, превратившийся в экосистему ботнетов. В пиковый период контролировал сотни тысяч устройств, похитив миллионы долларов со счетов банков и компаний. Его код до сих пор используется в новых модификациях зловредов.

Один из самых массовых ботнетов в истории, включавший до 12 миллионов заражённых компьютеров в 190 странах. Использовался для кражи персональных данных, атак DDoS и рассылки спама. Был ликвидирован в 2009 году, но долго оставался примером масштабных атак на основе простых методов заражения.

Наследник Zeus, банковский троян, ориентированный на кражу финансовой информации. В разные периоды контролировал сотни тысяч заражённых устройств, ущерб от атак оценивался в сотни миллионов долларов. Распространялся через фишинг и заражённые документы Word и Excel.

Многолетний банковский троян и ботнет, активно использовавшийся для распространения других зловредов (Conti, REvil и др.). В 2023 году ФБР сообщило о ликвидации его инфраструктуры, которая контролировала свыше 700 тысяч устройств по всему миру.

Изначально банковский троян, позже превратившийся в «универсальную платформу» для распространения других зловредов. В пике контролировал до 1,5 миллиона компьютеров и использовался в атаках на компании по всему миру.

P2P-ботнет, заразивший более 1 миллиона машин. Основная цель — кража банковских данных и распространение вымогателей (в частности, CryptoLocker). Ущерб от его деятельности оценивался в сотни миллионов долларов.

Первый массовый ботнет из IoT-устройств, ставший переломным моментом в истории киберугроз. Он был создан в 2016 году тремя студентами — Парасом Джхой, Джосайей Уайтом и Далтоном Норманом.

Наибольшую известность Mirai получил в октябре 2016 года, когда через него была проведена DDoS-атака мощностью свыше 1 Тбит/с на сервис Dyn, что вызвало сбои у Twitter, Netflix, Reddit, Spotify и ряда других мировых сервисов. Всего Mirai заразил более 600 тысяч «умных» устройств (IP-камеры, роутеры, видеорегистраторы), используя стандартные пароли и уязвимые прошивки.

Ключевым событием стала утечка исходного кода Mirai на форуме Hackforums, о чём подробно писал журналист-расследователь Брайан Кребс. Этот инцидент резко снизил порог входа в киберпреступность: любой, обладающий базовыми техническими навыками, мог взять готовую базу для запуска собственного ботнета. В результате в следующие годы наблюдался настоящий “взрыв” DDoS-атак и появление десятков гибридных ботнетов на основе Mirai.

Утечка подтолкнула индустрию к осознанию реальной уязвимости IoT-устройств. До 2016 года опасность их взлома считалась скорее теоретической, но после атак Mirai началась разработка более строгих стандартов безопасности для производителей. Кроме того, исходный код стал катализатором для новых угроз: на его базе создавались модификации с функциями криптомайнинга и многовекторных атак. По данным исследователей, около 72% новых образцов IoT-вредоносов содержат фрагменты кода Mirai.

Mirai можно поистине назвать точной перелома в истории ботнетов. Если Zeus и Conficker стали символами “золотой эпохи” классических вредоносов, то Mirai открыл новую главу в эволюции ботнетов:

Mirai стал не просто очередным ботнетом, а рубежом между прошлым и будущим киберугроз.

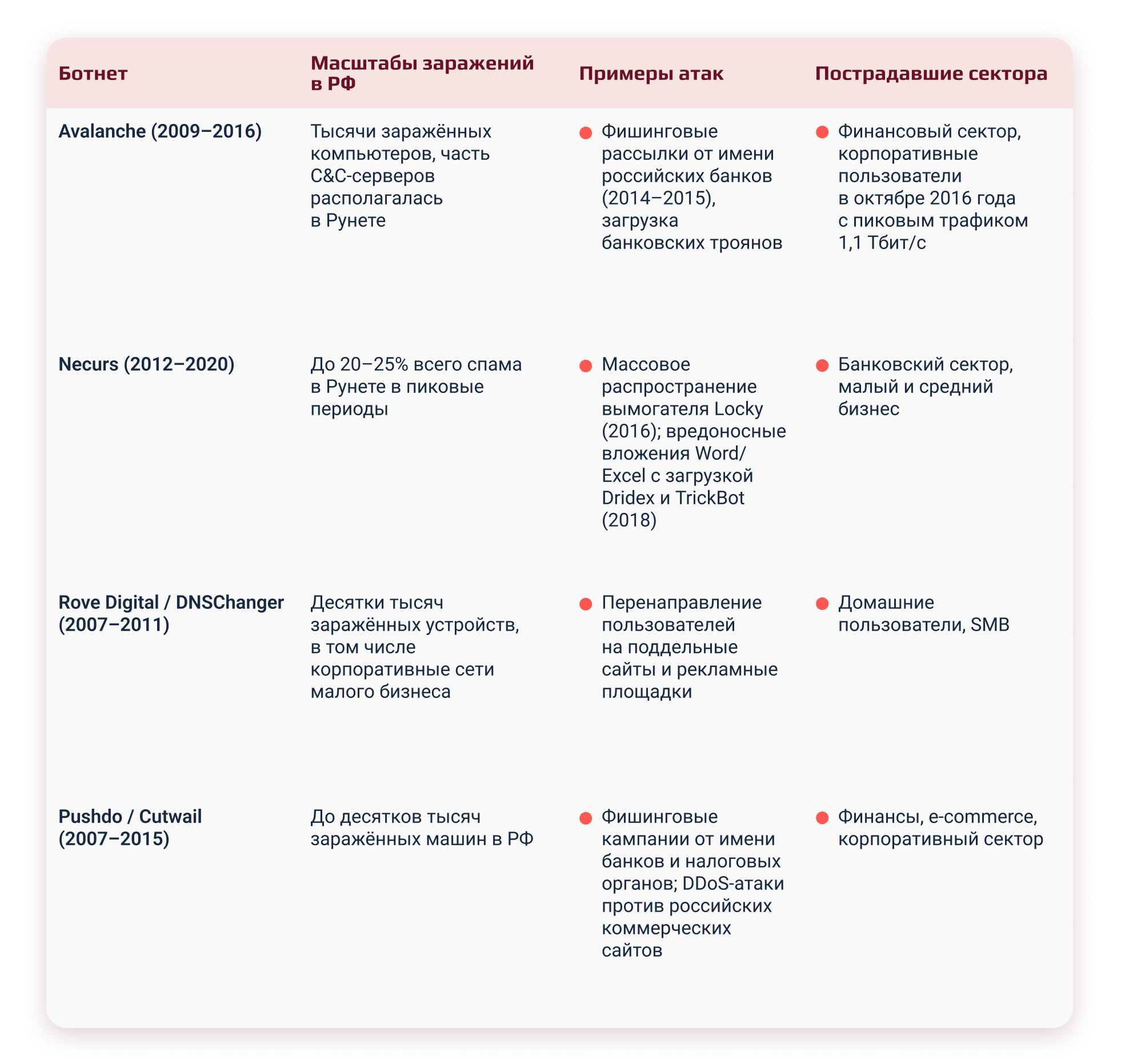

Хотя крупнейшие ботнеты рождались и действовали в глобальном масштабе, Россия не раз оказывалась в числе стран, наиболее сильно затронутых их активностью. Некоторые инфраструктуры даже частично управлялись с территории РФ или имели здесь значительное число жертв.

Международная инфраструктура, контролировавшая до 500 тысяч инфицированных систем ежедневно. Avalanche стала универсальной «платформой» для десятков семейств зловредов — от банковских троянов и программ-вымогателей до фишинговых кампаний.

Россия входила в число стран с высокой заражённостью. Например, в 2014–2015 годах через Avalanche активно распространялись фишинговые письма от имени российских банков, содержащие ссылки на заражённые сайты. Жертвами становились корпоративные пользователи, чьи компьютеры затем использовались для дальнейших атак.

В 2016 году в международной операции по ликвидации Avalanche участвовали и российские специалисты, поскольку часть C&C-серверов ботнета была расположена в Рунете.

Один из крупнейших в мире спам-ботнетов, который в разные годы контролировал от 6 до 9 миллионов компьютеров.

В России фиксировались масштабные волны вредоносных рассылок Necurs:

По оценкам экспертов, в пиковые периоды до 20–25% всех спам-писем в Рунете могли генерироваться именно Necurs.

Ботнет, меняющий настройки DNS на заражённых устройствах. В России особенно пострадали пользователи домашних сетей: интернет-сессии перенаправлялись через поддельные DNS-серверы, и люди попадали на сайты с рекламой и фишингом.

Отдельные эпизоды расследований показали, что на DNSChanger приходился заметный процент обращений с российских IP-адресов. В ряде случаев это касалось корпоративных сетей малого бизнеса, где из-за неправильно настроенного оборудования ботнет контролировал трафик целых офисов.

Один из самых “долгоиграющих” спам-ботнетов. В разные годы под его контролем находилось до 2 миллионов компьютеров, а объём рассылок достигал 70 миллионов писем в день.

В России через Pushdo распространялись банковские трояны и вредоносные загрузчики, маскировавшиеся под «уведомления о переводе средств» или «сообщения от налоговых органов». Несколько атак были нацелены на клиентов российских банков: заражённые письма вели на фишинговые сайты, копировавшие интерфейсы онлайн-банкинга.

Кроме того, зафиксированы эпизоды DDoS-атак, инициированных через Pushdo против сайтов российских коммерческих компаний. Эти атаки совпадали с периодами конкуренции на рынке и, вероятно, имели заказной характер.

Таким образом, в российском контексте ботнеты проявляли себя не только как глобальная угроза, но и как инструмент локальных атак — от фишинга против клиентов банков до заказных DDoS-кампаний против бизнеса.

Для организаций важно минимизировать риски заражения устройств. Вот ключевые меры предосторожности:

Ботнеты представляют реальную опасность как для личной безопасности, так и для окружающих. Защита начинается с двух ключевых моментов: установки специализированного ПО и коррекции повседневных цифровых привычек.

Базовые меры защиты:

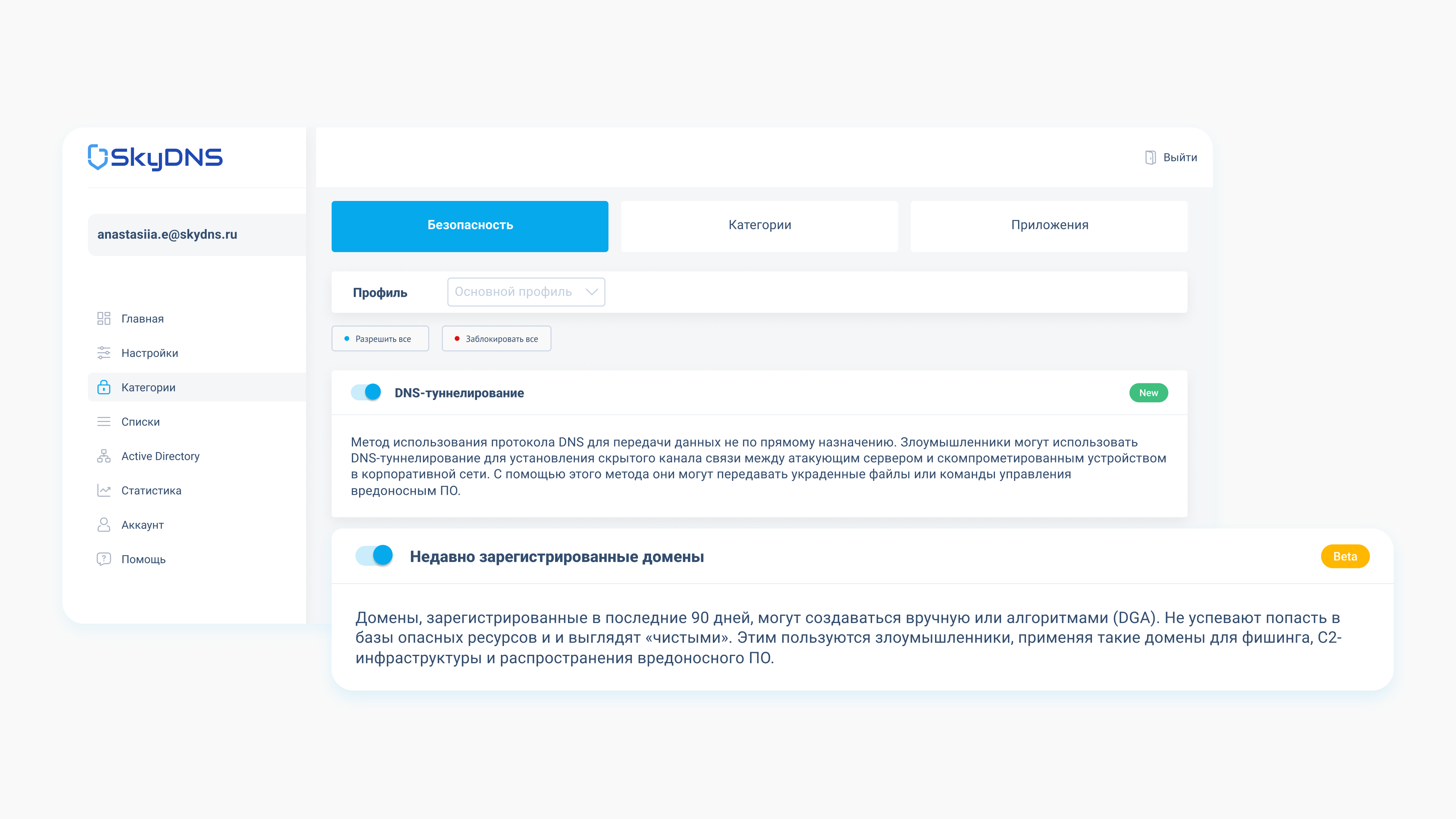

DNS защита. Пожалуй, самый эффективный способ предотвратить заражение. Эта технология работает как первый фильтр, блокируя подключения к вредоносным серверам еще до установки соединения. Проактивная защита всегда эффективнее борьбы с последствиями.

Обновление учетных данных. Пароль обязательно должен быть сложным. Для всех виртуальных smart-устройств необходимо установить сложные уникальные комбинации. Особое внимание стоит уделить гаджетам, которые редко обновляются — от умных часов до систем "умного дома".

Осознанный выбор техники. При покупке новых устройств важно проверять их защитные функции. Многие бюджетные модели жертвуют безопасностью ради удобства. Перед приобретением стоит изучить независимые обзоры и отзывы о конкретной модели.

Персонализация настроек. Заводские параметры безопасности часто оставляют лазейки для злоумышленников. Необходимо вручную проверить и изменить стандартные настройки на всех подключенных устройствах — от смарт-ТВ до систем климат-контроля.

Осторожность с почтой. Вложения в письмах — классический вектор атак. Лучше вообще не открывать подозрительные файлы. Если это необходимо – перепроверьте адрес отправителя и используйте антивирус с функцией предварительного сканирования.

Безопасный серфинг. Ссылки в сообщениях часто ведут на фишинговые сайты. Надежнее вручную вводить адреса проверенных ресурсов. Это помогает избежать скрытых загрузок и подмены DNS.

Комплексная защита. Технологии для защиты конечных устройств или EDR-решения, такие как антивирус — это обязательный элемент защиты. Важно выбирать решения, которые охватывают все устройства, включая мобильные гаджеты. Современные продукты способны блокировать трояны и другие угрозы в режиме реального времени.

Когда устройство уже заражено, остановить его использование в ботнете крайне сложно. Гораздо эффективнее заранее создать многоуровневую защиту для всей домашней или офисной техники.

Обнаружить работу ботнета сложно — злоумышленники постоянно совершенствуют методы маскировки. Однако есть характерные признаки, существуют характерные признаки, которые могут указывать на заражение устройства:

1. Необычная сетевая активность

2. Замедление работы устройства

3. Сбои в работе приложений и сервисов

4. Необычные процессы и службы

5. Рост подозрительного трафика из сети

6. Блокировки и попадание в «чёрные списки»

Важно учитывать, что по одному признаку определить заражение сложно. Только совокупность факторов — аномальный сетевой трафик, подозрительные процессы, блокировки почтовых серверов — может указывать на то, что устройство стало частью ботнета. Для подтверждения необходимо использовать специализированные средства анализа сетевого трафика, IDS/IPS-системы и DNS-мониторинг.

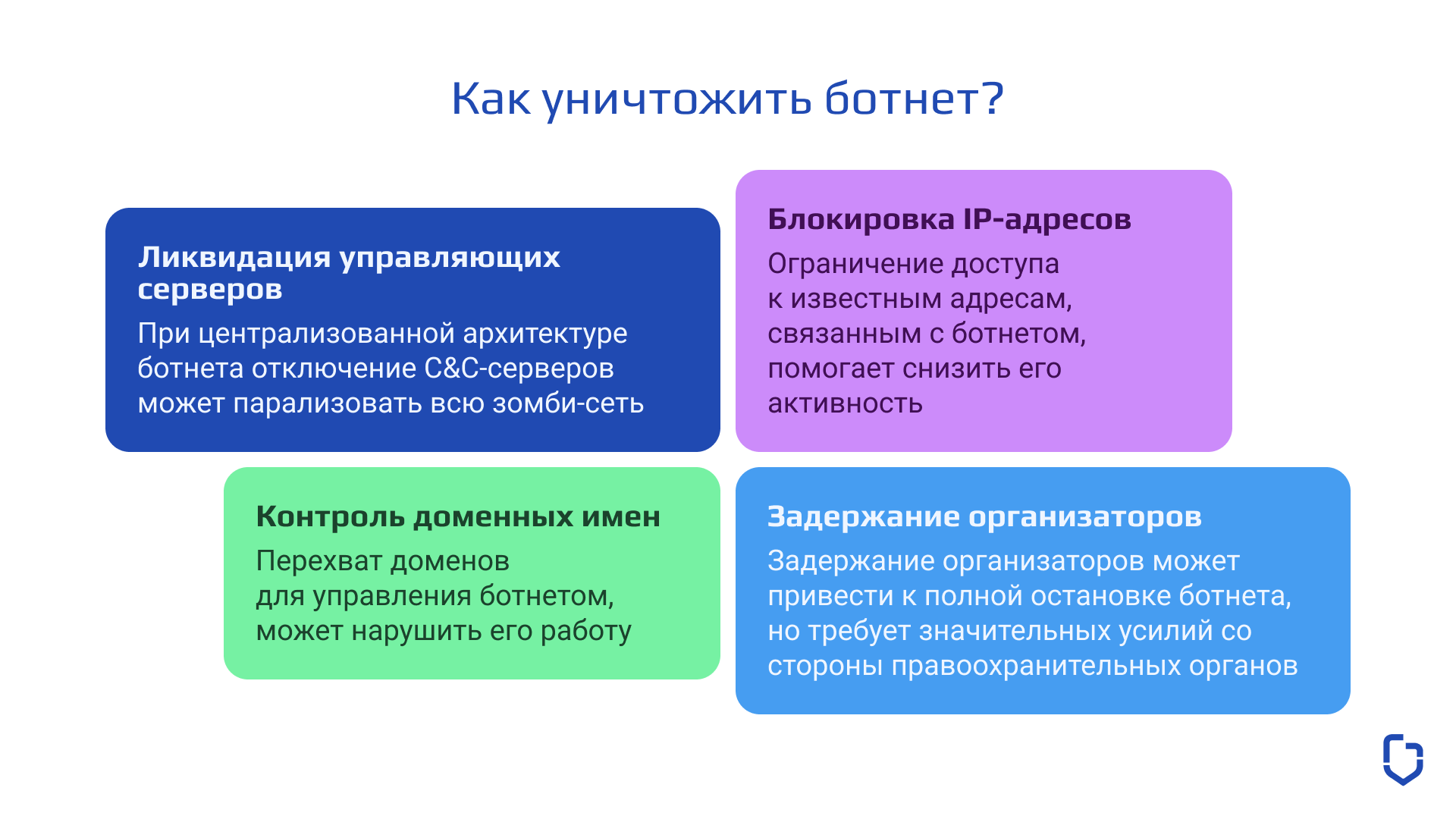

Современные ботнеты становятся всё более устойчивыми к нейтрализации. Если раньше достаточно было отключить один командно-контрольный сервер (C&C), то сегодня злоумышленники всё чаще используют децентрализованные P2P-сети и механизмы обхода блокировок, например DGA (Domain Generation Algorithm). Об этом мы уже подробно писали в нашем блоге.

Борьба с ботнетами требует координации усилий правоохранительных органов, компаний-разработчиков и экспертов по кибербезопасности. Как правило, операции носят международный характер, поскольку заражённые устройства распределены по всему миру.

Основные методы противодействия:

Иногда ботнеты самоуничтожаются из-за ошибок в коде. Яркий пример – сеть KmsdBot, которая прекратила существование после фатальной опечатки в скрипте во время DDoS-атаки. Этот ботнет использовал временное заражение устройств через уязвимости SSH.

Одной из причин является разнородность устройств, входящих в сеть: от ПК на Windows и Linux до IoT-камер и маршрутизаторов. Производители оборудования часто прекращают выпуск обновлений для старых моделей, оставляя их уязвимыми. Такие устройства становятся идеальной базой для возрождения ботнета даже после его частичной ликвидации.

Ну а новые инструменты, такие как DGA превратили борьбу с ботнетами в игру «кошки-мышки». Даже при блокировке серверов управления у злоумышленников всегда остаётся “план Б” — сотни резервных доменов. Поэтому эффективная защита возможна только при сочетании юридических, технических и организационных мер: от перехвата доменов до совместных международных операций.

Ботнеты маскируют свою активность так, чтобы обычные средства защиты не могли заметить нелегитимные соединения. Поэтому важно не только распознать вредоносный код на устройстве, но и вычислить признаки заражения в сетевом трафике.

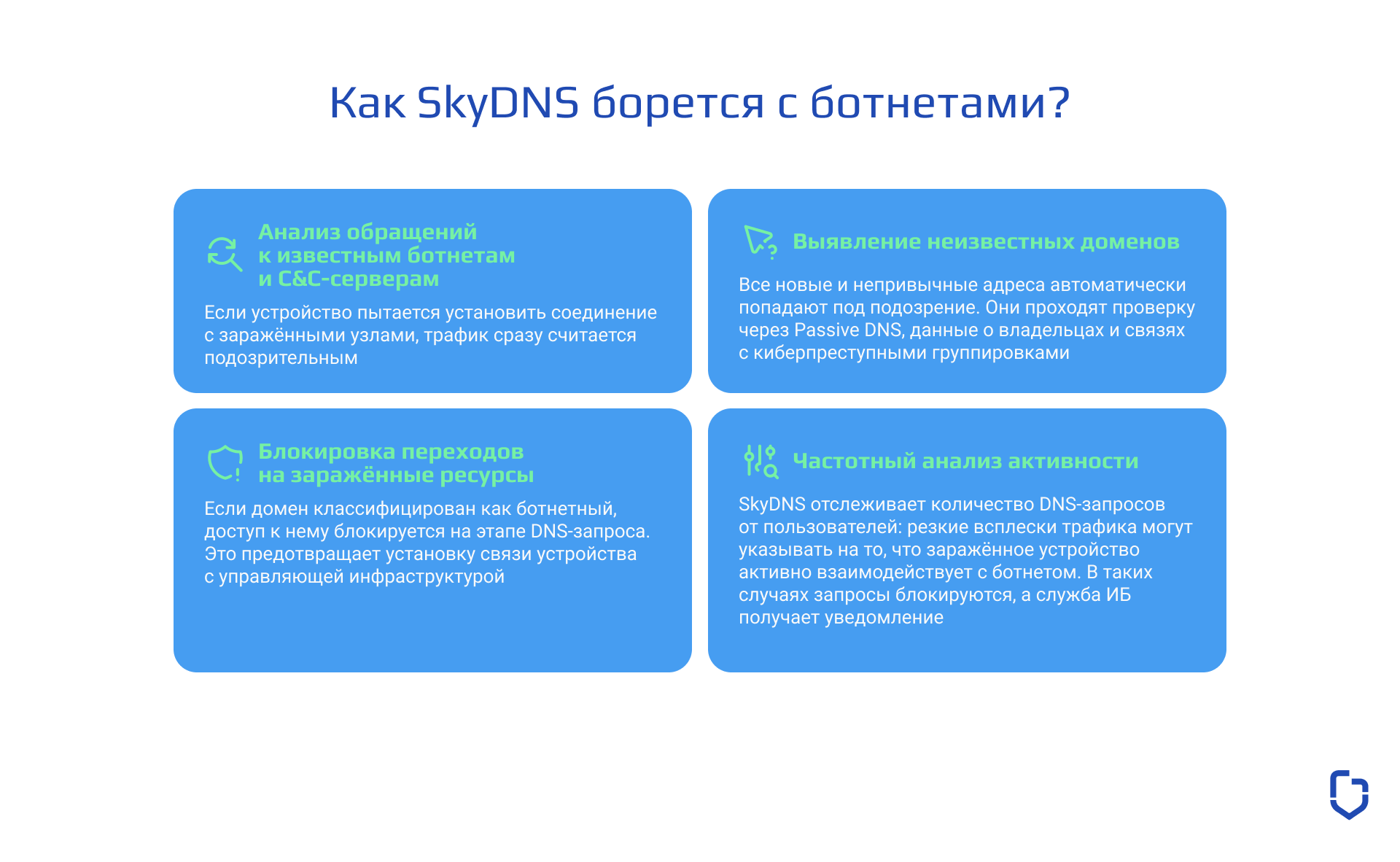

Решение SkyDNS использует комплексный подход для обнаружения и блокировки связей с ботнетами, сочетая классические методы анализа с технологиями машинного обучения и искусственного интеллекта:

Таким образом, SkyDNS не только блокирует известные угрозы, но и останавливает новые, ещё не классифицированные ботнеты, используя комбинацию анализа DNS-запросов, поведенческих моделей и исторических данных. Это позволяет выявлять заражение на раннем этапе и минимизировать ущерб для бизнеса.