Сразу после внедрения новой категории безопасности NRDs мы заметили необычный домен — chesselo2000[.]cfd. Всего через несколько дней после регистрации он вошёл в топ запросов в Бразилии. Что скрывалось за «шахматным» именем без сайта и контента?

В сентябре мы запустили новую категорию безопасности в Личном кабинете под названием Недавно зарегистрированные домены или NRDs. Теперь наша система автоматически блокирует доступ к доменам, зарегистрированным в течение последних 90 дней. Опасность NDRs в том, что они часто становятся частью инфраструктуры фишинговых кампаний и управляющих серверов (C2).

Прошёл всего месяц с запуска функции, но мы уже успели заметить блокировки, которые не только вызвали очень много подозрений, но и вывели нас на очень необычный трафик. Название домена обещало шахматы. А на деле всё оказалось куда интереснее.

Речь идёт о домене chesselo2000[.]cfd, зарегистрированном всего за несколько дней до начала активности.

На первый взгляд, всё выглядело безобидно: нейтральное имя, отсылка к шахматам и рейтингу Elo. Однако уже через несколько часов после регистрации объём DNS-запросов к нему вырос настолько, что стал заметен на уровне инфраструктуры клиентов.

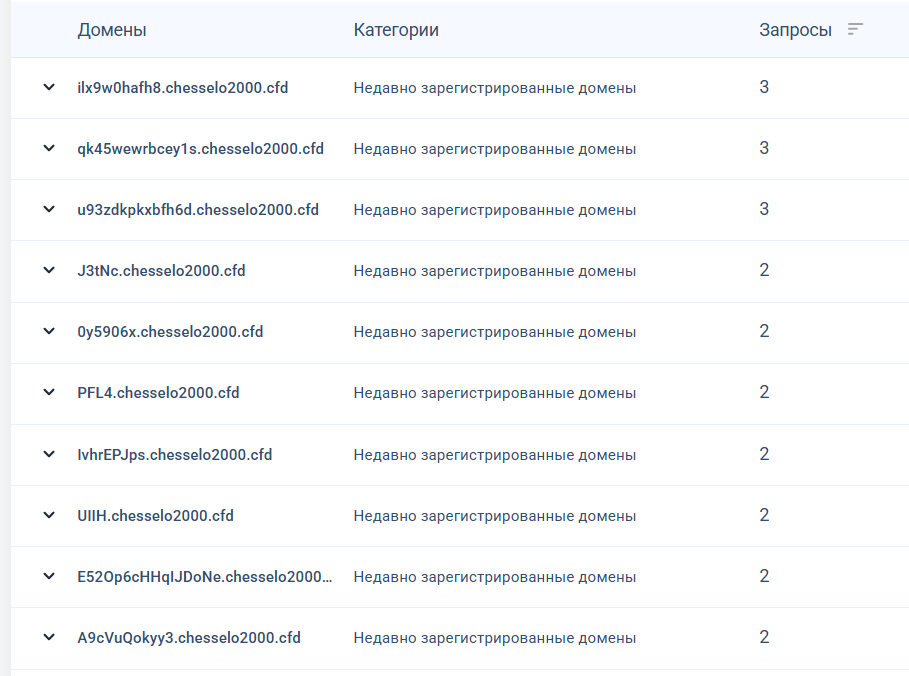

Мы начали анализировать трафик и обнаружили, что обращения к домену поступают с разных регионов и включают десятки тысяч уникальных поддоменов. Такое поведение нехарактерно для легитимных ресурсов и обычно указывает на автоматическую генерацию имён (DGA) — механизм, который часто используется в составе вредоносного ПО для связи с управляющими серверами. О DGA и его опасностях я уже писал ранее в нашем блоге.

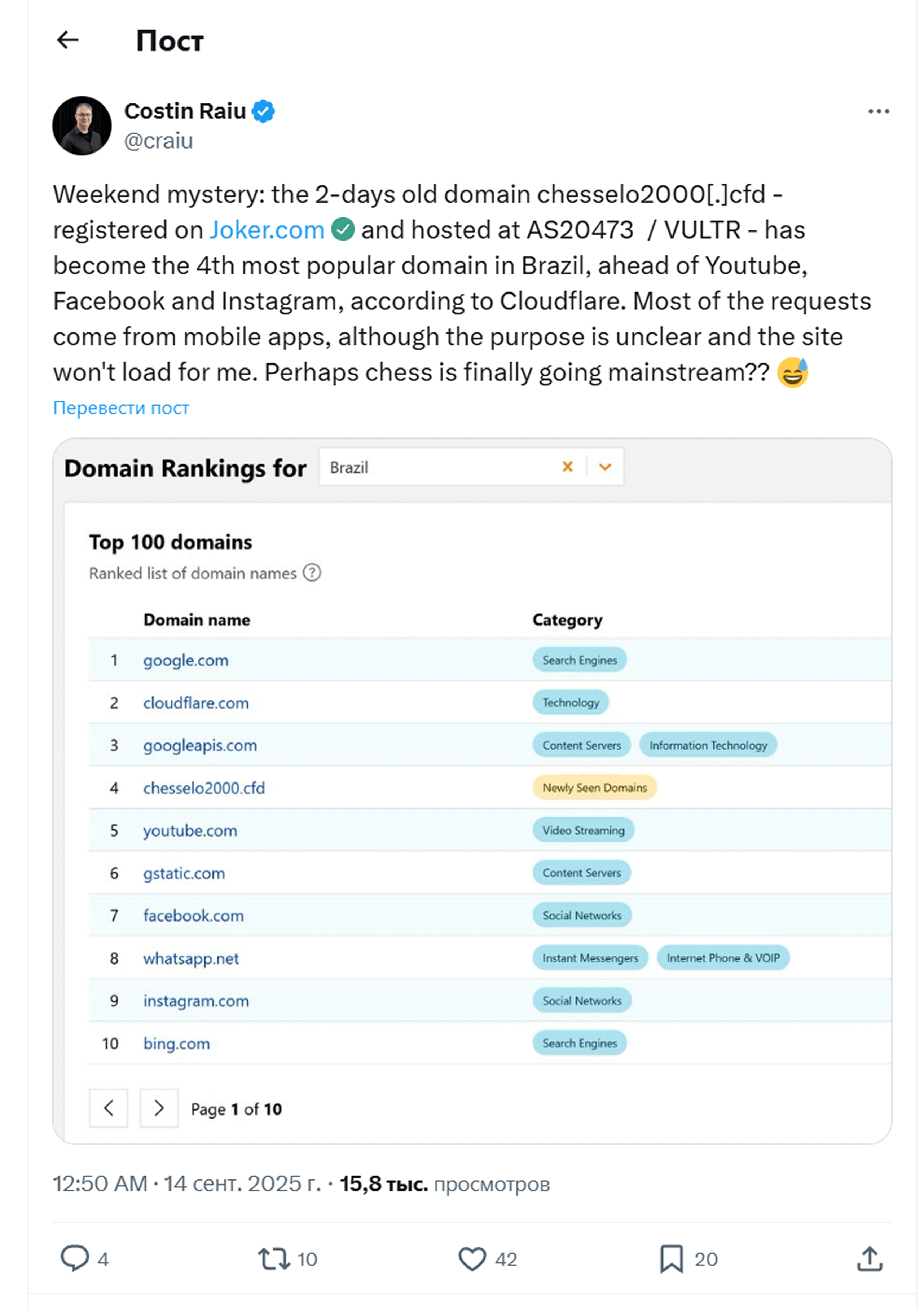

По данным Cloudflare Radar и наблюдениям исследователей, в частности, Costin Raiu и Лаборатории Касперского, всего за два дня chesselo2000[.]cfd вошёл в четвёрку самых часто запрашиваемых доменов в Бразилии, обогнав YouTube, WhatsApp* и Instagram* (* — Meta признана экстремистской организацией, деятельность на территории России запрещена). При этом сам сайт не содержал никакого контента и не был связан с публичным сервисом.

Такой взлёт популярности для нового домена без сайта и без очевидного сервиса всегда выглядит подозрительно.

Мы также заметили, что домен зарегистрирован через Joker.com и размещён в автономной системе AS20473 (VULTR) — это крупный облачный провайдер, который активно используется для легитимных проектов, но одновременно нередко фигурирует в инфраструктуре вредоносных кампаний и временных ботнет-сервисов (вероятно связанно с финансовой выгодой).

При анализе DNS-резолвинга выяснилось, что chesselo2000[.]cfd разрешается в разные IP-адреса по всему миру, среди которых:

Кроме того, мы зафиксировали более 36000 поддоменов, имена которых явно формировались автоматически. Поведение домена соответствует паттерну DGA (Domain Generation Algorithm), но с использованием поддоменов на одной основной зоне.

С течением времени эти поддомены начали отмечаться в системах репутации (ESET, Cyradar, Cloudflare) как вредоносные, что подтвердило наши первоначальные подозрения.

Клиент, в инфраструктуре у которого был замечен такой трафик, предположил, что домен может использоваться легитимным VPN-сервисом. Однако наша проверка показала обратное:

Совокупность некоторых паттернов резолвинга: большое количество IP, их регулярная смена, глобальное распределение и отсутствие стабильного хоста — всё это указывало на вероятный Fast-Flux.

Сети Fast-flux, как правило, применяются для повышения живучести вредоносной инфраструктуры, позволяя ботнетам и C2-серверам постоянно мигрировать между IP, усложняя блокировку и отслеживание.

Случай с chesselo2000[.]cfd — яркий пример того, как мониторинг DNS-уровня позволяет поставить «шах и мат» угрозе ещё до того, как она попадает в базы антивирусов или репутационных систем. Даже когда домен только появляется и у него нет «ярлыка» вредоносности, поведенческие признаки на уровне DNS (география запросов, распределение IP, аномалии в количестве поддоменов) уже способны выдать его истинную природу.

DNS-аномалии, особенно для недавно созданных доменов (NRDs) часто становятся первым индикатором атаки. И если вы видите всю шахматную доску (поведение трафика, динамику, контекст), то именно DNS даёт возможность выиграть партию ещё на стадии расстановки фигур.