Узнайте, что такое безопасный веб-шлюз (SWG), как он защищает ваш интернет-трафик, его преимущества и особенности. Разберитесь в принципах работы и выборе безопасных веб-шлюзов для бизнеса и дома

В современном цифровом мире, где каждое устройство подключено к интернету, вопрос безопасности трафика становится критически важным, особенно для бизнеса. Именно здесь на сцену выходит безопасный веб-шлюз, или SWG (Secure Web Gateway). Что это за технология и зачем она нужна — разберёмся по порядку.

SWG — это программно-аппаратное решение, которое фильтрует и проверяет весь интернет-трафик, проходящий между пользователями и внешними веб-ресурсами. Основная задача такого шлюза — обеспечить защиту от вредоносных сайтов, несанкционированного доступа и утечки данных.

Важно понимать разницу между SWG и другими решениями. В отличие от традиционного прокси-сервера или межсетевого экрана (NGFW), secure web gateway работает на уровне прикладного трафика и обеспечивает глубокий анализ контента, включая инспекцию SSL/HTTPS, применение политик безопасности, защиту от угроз нулевого дня и предотвращение утечек данных (DLP).

Проще говоря, SWG — это фильтр, стоящий на пути между сотрудником и интернетом. Он анализирует каждый запрос к сайту, проверяет репутацию ресурса, блокирует подозрительный контент и позволяет IT-отделу управлять политиками доступа.

Современные SWG-шлюзы выполняют множество задач, направленных на обеспечение безопасности корпоративной сети и пользователей. Ниже приведены ключевые функции, делающие SWG незаменимым инструментом в борьбе с веб-угрозами.

SWG позволяет настраивать доступ к сайтам по категориям (социальные сети, азартные игры, ресурсы 18+, торрент-трекеры и пр.) в зависимости от корпоративной политики. Это позволяет не только защищать сотрудников, но и управлять продуктивностью.

Secure web gateway использует базы данных репутаций, сигнатуры вредоносных сайтов и поведенческий анализ. Это позволяет блокировать фишинг, сайты-однодневки и ресурсы, распространяющие вредоносное ПО

Более 90% веб-трафика сегодня — зашифрованный. Поэтому SWG включает механизмы SSL-инспекции: расшифровывает трафик, анализирует его и повторно шифрует, сохраняя безопасность соединения. Это критически важно для выявления скрытых угроз внутри HTTPS.

SWG позволяет применять централизованные политики доступа: кто, куда и когда может получить доступ. Это особенно важно при защите от инсайдерских угроз и в рамках соблюдения требований законодательства.

Многие шлюзы безопасности поддерживают DLP-функции: мониторинг и блокировка попыток передачи чувствительной информации (например, номеров карт, паспортных данных, коммерческой тайны).

Современные security gateway решения поддерживают интеграцию с другими элементами инфраструктуры: журналируют события, отправляют алерты в SIEM, передают трафик на антивирусную проверку по протоколу ICAP и т.д.

С переходом на гибридную работу особенно актуальна поддержка дистанционных рабочих мест. Облачные SWG позволяют защищать сотрудников за пределами периметра.

Если упростить, то SWG работает как посредник. Каждый раз, когда пользователь вводит в браузере адрес сайта, запрос сначала отправляется не напрямую в интернет, а через шлюз безопасности. На практике это может быть как облачный прокси, так и локальное устройство.

Этапы работы SWG:

Благодаря встроенной аналитике и поведенческим алгоритмам, secure gateway способен распознавать не только известные угрозы, но и атаки нулевого дня.

Таким образом, DNS-защита и SWG не конкурируют между собой, а усиливают друг друга, формируя более надёжный и гибкий периметр цифровой безопасности.

В общем и целом, многослойная модель, включающая DNS-фильтрацию, SWG, DLP, ZTNA и другие компоненты, становится стандартом для компаний, которые стремятся к устойчивой и адаптивной системе киберзащиты.

Технически SWG — это не просто фильтр, это полноценная система с продвинутой архитектурой. В зависимости от поставщика, она может быть реализована как аппаратное устройство, on-prem решение или как облачный сервис с геораспределёнными узлами.

Ключевые возможности современных SWG:

Корректная настройка и интеграция SWG в инфраструктуру — это ключевой фактор его эффективности. Ниже основные аспекты, которые важно учитывать при внедрении:

Чтобы трафик проходил через шлюз, необходимо правильно его перенаправить. Возможны два подхода:

Иногда применяют DNS-перенаправление, при котором запросы на резолвинг доменов проходят через шлюз и уже на этом этапе фильтруются. Особенно удобно для удалённых пользователей.

Для применения персонализированных политик требуется точная идентификация пользователя. Поддерживаются различные механизмы:

Важно обеспечить бесшовную авторизацию, чтобы не создавать лишнюю нагрузку на пользователей.

SWG может выступать как источник событий безопасности, передавая логи в SIEM-систему.

Большинство угроз распространяются очень быстро, поэтому важно, чтобы шлюз мог обновлять базы вредоносных доменов, сигнатур, категорий и репутаций без задержек. Часто для этого используются облачные каналы или CDN. Важно обеспечить стабильный интернет-доступ к серверам обновлений, особенно при работе в изолированных сетях.

Некоторые бизнес-критичные ресурсы (например, платёжные шлюзы, внутренние порталы или CRM-системы) могут некорректно работать при прохождении через SSL-инспекцию или категоризацию. Для них настраиваются исключения, где фильтрация отключается либо упрощается. Но эти исключения должны быть чётко задокументированы и обоснованы, чтобы не ослабить общую защиту.

Современные решения secure web gateway включают в себя несколько взаимосвязанных компонентов, каждый из которых отвечает за определённую часть фильтрации, контроля и мониторинга интернет-трафика. Ниже — краткий обзор ключевых элементов типичной архитектуры SWG:

Основной компонент, через который проходит трафик пользователей.

Сердце механизма контентной фильтрации. Классифицирует домены и URL по тематическим категориям (социальные сети, азартные игры, финансы и пр.). Также может включать инспекцию приложений, определяя тип используемых веб-сервисов — например, Dropbox, Telegram Web, GitHub и т. д.

SWG может интегрироваться с внешними антивирусами через протокол ICAP, либо использовать встроенные средства сканирования файлов. Это позволяет проверять загружаемые документы и исполняемые файлы «на лету» на наличие вредоносного содержимого, прежде чем они попадут к пользователю.

Для анализа содержимого HTTPS-трафика шлюз использует механизмы расшифровки (SSL-инспекцию). При этом устанавливаются два шифрованных соединения: одно — между пользователем и шлюзом, другое — между шлюзом и внешним сайтом. Это позволяет проверять даже зашифрованные запросы на наличие угроз и нарушений политик.

Отвечает за применение правил доступа, фильтрации и обработки трафика. Политики могут строиться по категориям сайтов, группам пользователей, времени суток, локациям и другим параметрам. Также здесь реализуются правила обработки исключений, white-/black-листы и приоритеты действий.

Формирует отчёты по активности пользователей, нарушениям политик, посещаемым сайтам, попыткам обхода фильтрации и многому другому. Логи могут экспортироваться в внешние системы SIEM или использоваться для внутреннего аудита и анализа поведения.

Предоставляет доступ к управлению SWG: настройке правил, мониторингу, отчетности, интеграциям. В зависимости от решения может включать графическую панель (GUI), консольный доступ (CLI) и API-интерфейсы для автоматизации.

Дополнительные компоненты, использующие машинное обучение и поведенческий анализ (UEBA) для обнаружения аномалий — например, массовых скачиваний, подозрительных переходов на фишинговые ресурсы, изменений паттернов поведения пользователей. Это помогает выявлять сложные и целенаправленные атаки, которые трудно отследить обычными методами.

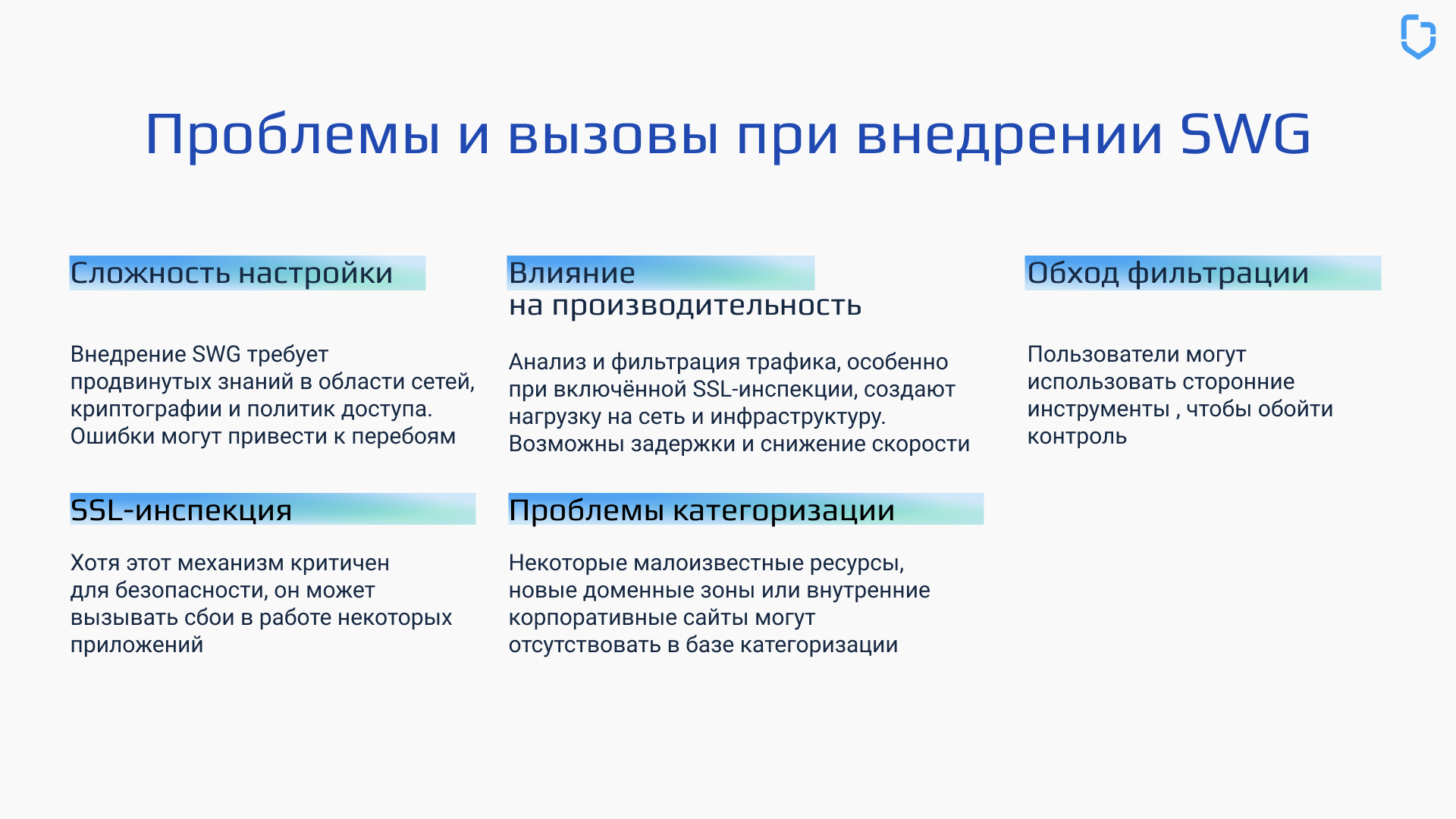

Любая технология требует грамотной настройки и сопровождения. Безопасный веб-шлюз — не исключение.

Общие проблемы и ограничения:

Перед масштабным развертыванием полезно протестировать SWG в небольшой части инфраструктуры — например, на одном отделе или филиале. Это позволяет выявить конфликты с существующими приложениями, оценить производительность и доработать политики доступа без риска сбоев для всей компании.

Многие производители SWG предлагают наборы базовых политик безопасности. Использование этих шаблонов ускоряет внедрение и снижает риск ошибок. При этом важно адаптировать настройки под особенности конкретной организации, включая исключения для внутренних сервисов и критически важных веб-ресурсов.

Актуальные базы данных вредоносных сайтов, сигнатур и URL-категорий — ключ к эффективной фильтрации. Не забывайте также обновлять программное обеспечение самого шлюза, чтобы закрывать уязвимости и получать доступ к новым функциям.

Интеграция SWG с системой мониторинга и реагирования позволяет оперативно получать уведомления о подозрительной активности. Это помогает быстрее выявлять обходы фильтрации, попытки утечки данных и другие инциденты, требующие вмешательства специалистов.

Даже самая продвинутая технология может вызвать сопротивление, если сотрудники не понимают, почему часть сайтов стала недоступна. Объясните цели фильтрации, правила корпоративной политики и варианты обратной связи. Прозрачность снижает напряжённость и повышает лояльность пользователей к мерам безопасности.

На рынке представлено множество security gateway решений — от простых фильтров до комплексных платформ. Вот на что стоит обратить внимание.

Как правильно выбрать SWG для корпоративных нужд

Убедитесь, что шлюз способен обрабатывать трафик с нужной вам скоростью, включая расшифровку SSL и фильтрацию контента без задержек. Также проверьте возможность масштабирования — горизонтально (добавление новых инстансов) или вертикально (расширение мощностей без полной замены). Это важно, если бизнес растёт или у вас распределённая инфраструктура.

Насколько точно шлюз определяет категории сайтов и блокирует вредоносные ресурсы? Проверьте наличие регулярно обновляемой базы URL-адресов, механизмов поведенческого анализа, а также возможность добавления собственных правил и категорий.

Выбирайте шлюзы с удобной панелью администратора, где можно настраивать политики доступа по ролям, подразделениям и времени. Важно, чтобы интерфейс поддерживал API, отчёты, шаблоны и интеграцию с системами IAM. Это упрощает работу ИБ-специалистов.

Даже лучшее решение теряет смысл, если в критический момент не будет поддержки. Уточните, есть ли круглосуточная техподдержка, ведётся ли общение на русском языке, каковы сроки реагирования, и можно ли заключить SLA.

Возможность защищать как офисных, так и удалённых пользователей становится обязательной. Уточните, поддерживает ли шлюз развертывание в облаке, работу через агенты, DNS или прокси, и можно ли комбинировать модели (on-prem + облако).

Важно, чтобы SWG легко встраивался в вашу IT-инфраструктуру: передавал логи в SIEM, работал с Active Directory, интегрировался с DLP, EDR, CASB. Это позволяет создать сквозную защиту и упростить расследование инцидентов.

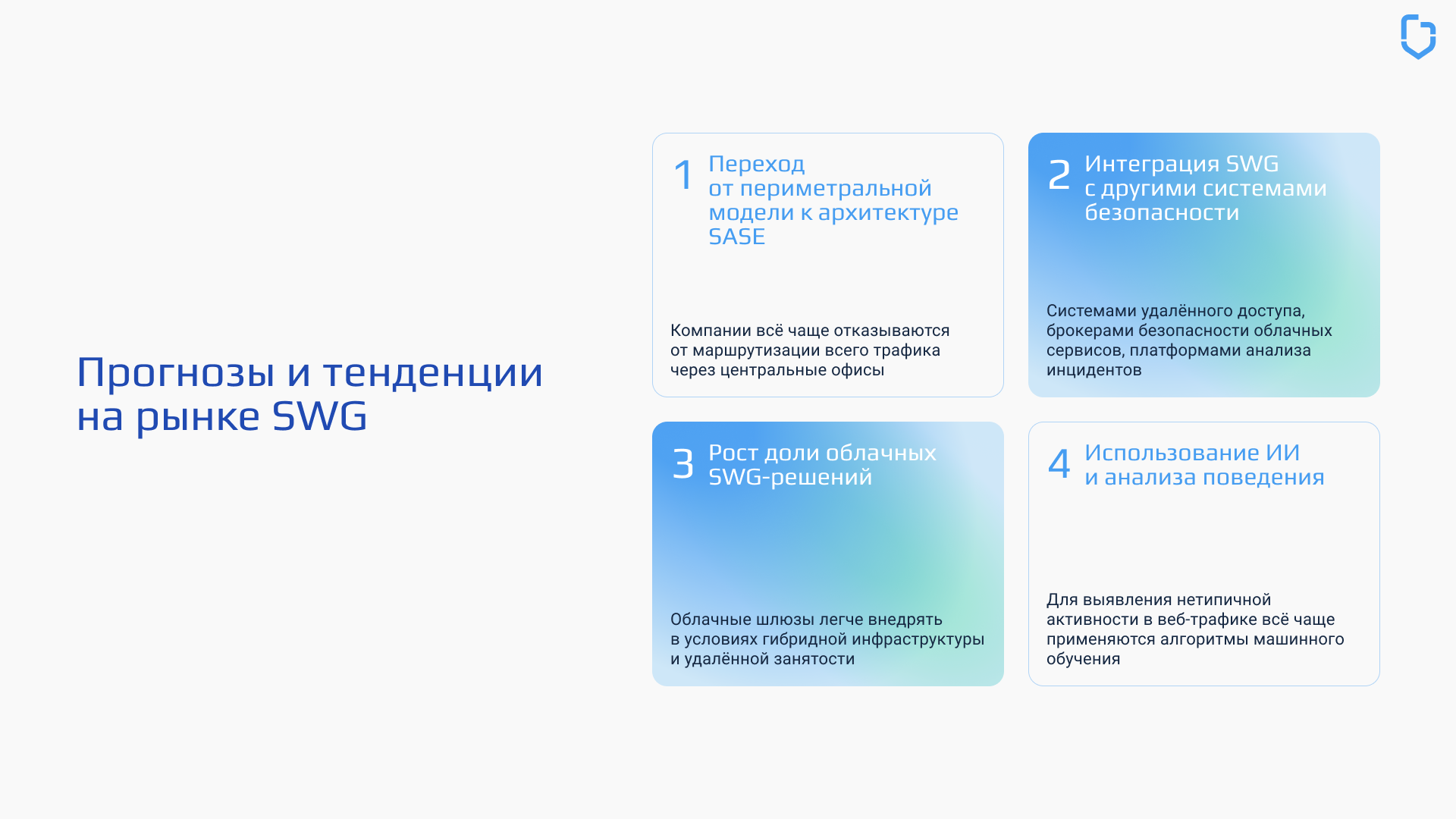

Secure Web Gateway не стоит на месте: угрозы эволюционируют, как и решения для их блокировки.

Рынок SWG-решений уже давно вышел за рамки простой фильтрации по URL. Современные технологии защиты веб-трафика всё больше интегрируются в общую архитектуру информационной безопасности, развиваясь в следующих направлениях:

Хотя Secure Web Gateway обеспечивает глубокий анализ трафика, важным элементом многослойной архитектуры безопасности остаётся DNS-защита. Она работает как первый рубеж обороны: фильтрует DNS-запросы и блокирует доступ к вредоносным или запрещённым доменам ещё до установления соединения с сайтом. Это особенно эффективно при защите от фишинга, управления ботнетами и скрытых C&C-каналов.

Интеграция DNS-фильтрации с SWG позволяет:

Таким образом, DNS-защита и SWG не конкурируют между собой, а усиливают друг друга, формируя более надёжный и гибкий периметр цифровой безопасности.

В общем и целом, многослойная модель, включающая DNS-фильтрацию, SWG, DLP, ZTNA и другие компоненты, становится стандартом для компаний, которые стремятся к устойчивой и адаптивной системе киберзащиты.