Разбираем, почему безопасный DNS стал ключевым элементом корпоративной киберзащиты,как через обычные DNS-запросы начинаются атаки, почему классических средств уже недостаточно, и как DNS-защита останавливает угрозы ещё до соединения

Пользователь открывает ссылку из письма. Терминал в цеху связывается с облачным сервисом обновлений. Вредонос, попавший в сеть, ищет командный сервер. Первое действие во всех этих сценариях одно и то же: устройство спрашивает у DNS, куда именно ему подключаться. И вот здесь становится понятно, почему безопасный DNS сегодня рассматривается не как дополнительная функция, а как критический слой обороны.

В этой статье я разберу, что такое безопасность DNS, почему сам протокол уязвим, какие атаки используют DNS или нацелены на него напрямую, какие технологии применяются для защиты. И самое главное поясню, как DNS-защита вписывается в экосистему уже знакомых решений — антивирусов, EDR, NGFW, SIEM. Я буду использовать термины защита DNS, безопасный DNS, DNS security как часть одной и той же логики: управление и контроль на уровне резолвинга доменных имен.

DNS — это система, которая переводит понятные человеку имена сайтов (например skydns.ru) в IP-адреса, с которыми умеют работать машины. Без этого разрешения имен браузеры, приложения, сервисы обновлений, агенты телеметрии ничего не найдут. Весь интернет внезапно превращается в набор чисел, а не в домены.

Проблема в том, что исторический DNS разрабатывался в эпоху, когда сеть считалась доверенной. Он был задуман не как безопасный сервис, а как удобный и быстрый.

Безопасность DNS (DNS Security) — это набор технических механизмов и политик, которые делают два ключевых шага. Во-первых, не дают подменить ответ на DNS-запрос и увести пользователя не туда. Во-вторых, не дают устанавливать соединения с ресурсами, которые считаются вредоносными, фишинговыми, управляющими ботнетом, подозрительно новыми и так далее. Дополнительно сюда добавляется защита каналов DNS, шифрование, мониторинг попыток утечки данных и устойчивость самой DNS-инфраструктуры к отказу.

Если упростить, безопасный DNS в корпоративной среде отвечает на четыре вопроса:

Важно заметить, что это не только про защиту пользователя, который случайно щелкнул по фишинговой ссылке. Это и про защиту компании от простоев из-за отказа DNS-сервера, от репутационных рисков при компрометации доменной зоны, а также от утечки данных через скрытые каналы.

Чтобы понять, почему защита DNS вообще стала отдельным направлением ИБ, давайте честно разберем слабые места протокола.

Во-первых, классический DNS не проверяет подлинность ответа на запрос. Клиент спрашивает «Где находится этот домен?» и доверяет первому ответу, который выглядит правдоподобно. Этим пользуются атаки вроде отравления кэша (cache poisoning) и спуфинг (spoofing): злоумышленник подсовывает ложный IP, и пользователь вместо настоящего корпоративного портала бухгалтерии попадает на подделку, внешне не отличимую от настоящего сайта. Пароль уходит злоумышленнику. Компания может терять учетные данные, потому что инфраструктура DNS позволила подменить направление движения.

Во-вторых, традиционный DNS-трафик не шифруется. Это значит, что запросы и ответы можно перехватить и прочитать. Любой, кто имеет технический доступ на пути между клиентом и резолвером (скомпрометированный маршрутизатор, злоумышленник в той же Wi-Fi сети, даже неблагонадежный провайдер), может пассивно наблюдать: какие домены запрашиваются, в каком порядке, с какой частотой. Для атакующего это готовая разведка по внутренней инфраструктуре компании.

В-третьих, DNS можно использовать в качестве канала утечки данных. Протокол позволяет создавать длинные, сложные поддомены. Вредонос может упаковывать фрагменты украденной информации прямо в имя запрашиваемого домена и «выносить» её наружу как будто это обычные DNS-запросы. Это и называется DNS-туннелирование (DNS tunneling). Снаружи его обслуживает авторитетный DNS-сервер злоумышленника. Для большинства классических средств защиты эта активность выглядит безобидно: ну делает машина DNS-запросы, что такого.

В-четвертых, DNS крайне чувствителен к отказам. Если внутренний резолвер лег под DDoS или стал участвовать в отраженной атаке (DNS amplification), это может парализовать доступ к внешним сервисам и фактически остановить часть бизнес-процессов. Компания буквально «слепнет»: ничего нельзя разрезолвить, ничего нельзя открыть.

И наконец, организационная политика многих сетей исторически позволяла DNS «жить своей жизнью». Мотив был понятен: не ломать рабочим станциям интернет лишними ограничениями. Но в реальности это означает, что зараженная машина может свободно обращаться к внешним доменам, связанным с инфраструктурой нападающего, и никто ее не остановит и даже не зафиксирует факт попытки.

Проще говоря, DNS уязвима не из-за чьей-то конкретной ошибки конфигурации, а конструктивно. Это очень старый протокол без встроенной модели нулевого доверия, и этим активно пользуются злоумышленники.

Когда ИБ-специалисты говорят «У нас настроена защита на уровне DNS», за этой фразой обычно скрывается не одна функция, а целый слой архитектуры. Он состоит из нескольких компонентов, которые взаимно дополняют друг друга.

Это принципиально шире, чем просто «у нас настроен безопасный ДНС на роутере». Такая разложенная по слоям безопасность DNS работает как фильтр намерений. Она решает, кому и куда вообще разрешено подключаться, и фиксирует все попытки обойти правила, включая попытки создать скрытый канал связи через DNS.

Чтобы понять, как именно работает защита DNS, удобно представить её как контрольную точку, через которую в идеале проходит каждый запрос внутри компании — от рабочей станции сотрудника до кассового терминала или промышленного контроллера.

Ключевой здесь является момент принятия решения. Защита на уровне DNS срабатывает на самом раннем этапе сетевого взаимодействия, до установления соединения. Это принципиально отличает её, например, от классического фаервола или антивируса. Те часто реагируют уже на трафик, который пошёл, или на код, который начал выполняться. DNS-контур не даёт этому трафику даже стартовать.

Существуют три большие категории угроз:

Мы уже разобрали верхнеуровневые категории рисков, а теперь давайте поговорим о конкретных техниках и сценариях злоумышленников. Чтобы правильно строить защиту DNS, важно различать два класса атак. В одном случае DNS используется как инструмент, а в другом сам DNS становится целью.

В этой группе DNS выступает как инструмент злоумышленника. Цель атакующего — использовать DNS как транспорт, маскируясь под легитимный трафик.

Здесь цель — это сама инфраструктура DNS.

Обе группы атак — и с использованием DNS, и на сам DNS — должны учитываться в корпоративной политике по информационной безопасности. Нельзя защищаться только от фишинга и игнорировать устойчивость собственного резолвера к DDoS. Нельзя защищать только сам резолвер и игнорировать попытки утечки через DNS-туннели. Это все части одной картины.

Для защиты DNS сегодня используются несколько ключевых протоколов, которые решают разные задачи.

DNSSEC — это расширение DNS, которое добавляет криптографическую подпись к DNS-записям. Его цель не в том, чтобы спрятать запрос, а в том, чтобы удостовериться в подлинности ответа. Работает это так. Владелец домена подписывает свои записи закрытым ключом. Резолвер, поддерживающий DNSSEC, проверяет подпись с помощью открытого ключа. Если подпись не сходится, ответ считается недостоверным и отбрасывается.

DNSSEC защищает от подмены ответа и отравления кэша, так как злоумышленнику намного сложнее незаметно подсунуть фальшивый IP. Но нужно понимать ограничение. DNSSEC не шифрует трафик, не скрывает сам факт обращения к домену и не мешает злоумышленнику использовать DNS как канал утечки данных. Это технология про целостность и доверие к источнику.

DNS over TLS (DoT) решает другую задачу: он шифрует канал между клиентом и резолвером с помощью протокола TLS (обычно это порт 853). Благодаря этому никто в промежутке не может просто так подслушать, к каким доменам вы обращаетесь, и незаметно подменить ответ.

С точки зрения компании DoT полезен сразу в двух аспектах. Во-первых, он закрывает проблему пассивного наблюдения за DNS-запросами. Во-вторых, он усложняет атаку с подменой ответов «на лету», потому что придется ломать шифрованное соединение.

Есть еще практическая выгода: DoT проще централизовать. Администратор может указать конкретный доверенный резолвер и заставить рабочие станции использовать только его. Это помогает выстроить единые правила безопасности DNS в масштабах организации.

DNS over HTTPS (DoH) решает схожую задачу — делает DNS-запрос защищенным, но упаковывает его в обычный HTTPS-трафик на порту 443. Для внешнего наблюдателя это выглядит просто как обращение к веб-ресурсу.

Для конечного пользователя DoH — это приватность и защита от подслушивания. Для злоумышленника, к сожалению, это тоже удобство. Если рабочая станция сама начинает использовать публичный DoH-резолвер в интернете, корпоративная политика может быть обойдена: запросы не идут через контролируемый резолвер компании, и значит компания не видит, к каким доменам обращается устройство и не может это заблокировать на этапе резолвинга.

Поэтому в зрелой инфраструктуре DoH не запрещают «потому что нельзя», а делают управляемым. Его либо централизуют через доверенный резолвер, либо ограничивают, чтобы корпоративный безопасный ДНС не превращался в слепую зону.

На бумаге DoT и DoH похожи: и там, и там речь о шифровании DNS-запросов и защите от подслушивания, но в эксплуатации они ведут себя по-разному.

DoT использует выделенный порт. Это удобно для администрирования: безопасник может явно сказать «разрешаем DNS только через наш защищенный резолвер, остальное блокируем» и достаточно уверенно контролировать исполнение этой политики. DoH, наоборот, маскируется под обычный HTTPS на 443 порту. С точки зрения приватности это замечательно, но с точки зрения корпоративного контроля это сложнее. Такой трафик труднее отличить от обычного веб-трафика, а значит его сложнее выборочно ограничивать.

Проще говоря, DoT — это про управляемость и прозрачность для компании, а DoH — это про приватность клиента и сложность анализа на периметре. Поэтому выбор между ними — это не столько «что лучше по технологии», сколько то, кто контролирует конечный резолвер и насколько компания готова доверять конечным узлам.

Традиционные решения, такие как антивирусы, EDR, фаерволы нового поколения (NGFW), IDS/IPS, прокси, остаются важными эшелонами, но они в основном работают уже после того, как соединение инициировано или вредоносный код начал выполняться. DNS-защита же работает до этого момента.

Разница ощущается на практике. Сотрудник получает фишинговое письмо с ссылкой, которая внешне выглядит как ссылка на внутренний портал компании. Он кликает. Без защиты DNS браузер резолвит домен злоумышленника, открывает страницу, человек вводит логин и пароль на поддельной форме. С защитой DNS резолвер просто не выдает IP такого домена. Страница не открывается. Фишинг срывается на старте, а событие уходит в мониторинг.

Аналогично и с вредоносом. Если зараженная станция пытается связаться с командным сервером (C2), чтобы получить инструкции или передать украденные данные, DNS-защита может не разрешить резолвинг этого домена. Это означает, что связь с атакующим не устанавливается вообще, а SOC уже получает автоматическое оповещение о заблокированном событии.

Почти у любого ИТ-директора или сетевого инженера есть естественный страх: любой новый софт в инфраструктуре ИБ замедлит сотрудников. В случае с безопасным DNS эта тревога понятна, но на практике преувеличена.

DNS-запросы короткие и хорошо кэшируются. Современные защищенные резолверы разворачиваются распределенно и обрабатывают трафик локально или максимально близко к пользователю. Дополнительная задержка измеряется миллисекундами и почти никогда не воспринимается человеком как «Интернет стал тормозить». Например, сервера SkyDNS расположены в близкой доступности к корневым DNS-серверам: в Москве, Санкт-Петербурге и Красноярске, что дает максимальную задержку нашими пользователям в 15-20 мс.

Теперь сравним это с альтернативой. Если атакующему удается подменить DNS-ответ и украсть доменные учетные данные администратора, то последствия для компании — это уже не миллисекундная задержка, а аварийный режим, срочная ротация паролей, остановка части сервисов, ручная проверка журналов доступа. То есть фактический простой. На этом фоне аргумент «а вдруг резолвер даст лишние 15 мс» перестает звучать серьезно.

Есть еще одна важная деталь, в которой DNS-защита объективно сильнее классических средств. EDR стоят далеко не на всех типах устройств. Камеры наблюдения, кассовые терминалы, различные специализированные контроллеры в промышленности — всё это тоже делает DNS-запросы. Анализировать эти запросы — часто единственный способ понять, что устройство скомпрометировано. В обычной архитектуре защиты эти сегменты часто выпадают из видимости. Вот так обычно выглядит периметр сети без DNS защиты.

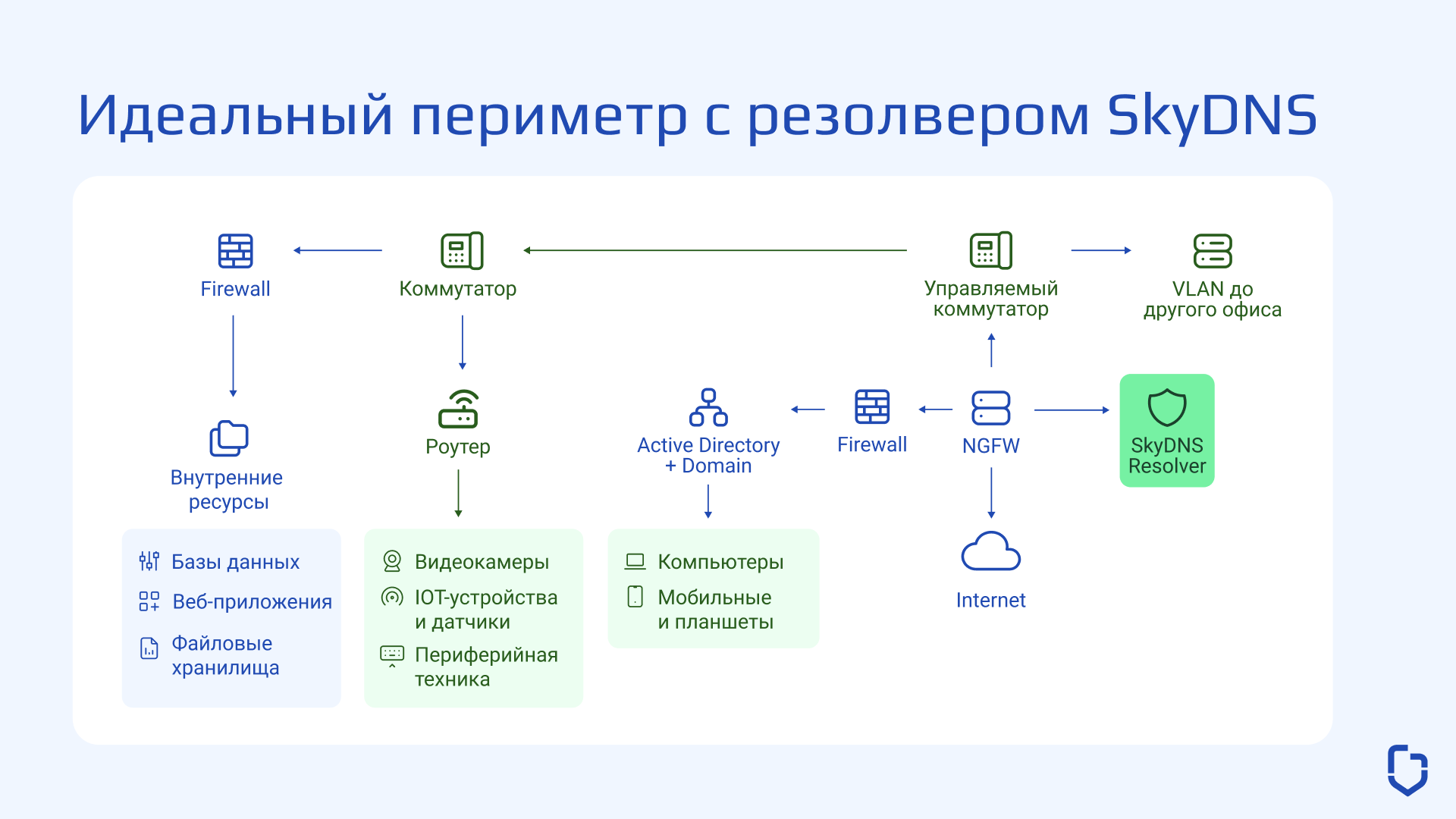

А вот так выглядит периметр сети с установленным DNS резолвером от SkyDNS. Появляется централизованный контроль DNS трафика, защищены все устройства без агентов антивирусной защиты и подключаемые к Wi-Fi-роутеру — камеры, IoT-устройства, периферийное оборудование и СКУД. Появляется видимость активности всех устройств в сети.

Более высокий уровень защиты корпоративных сетей достигается, когда DNS защита используется вместе с уже привычными нам ИБ-решениями. Защита DNS играет роль первого рубежа, блокируя доступ к вредоносным сайтам и подозрительным доменам, а антивирус и фаервол обеспечивают обнаружение и нейтрализацию угроз, если что-то всё же проникло на устройство.

А теперь давайте посмотрим, как DNS защита может усилить защиту на примере нашего решения SkyDNS Cloud.

Если у вас нет межсетевого экрана

Если у вас нет межсетевого экрана

SkyDNS может взять на себя значительную часть функций защиты. С его помощью можно защититься от фишинга, вирусов-шифровальщиков и других угроз, которые обычно блокируются межсетевыми экранами. Наше решение может служить дополнительным уровнем безопасности, минимизируя риски заражения и потери данных.

Если у вас уже есть межсетевой экранSkyDNS может работать в дополнение к вашему существующему экрану, усиливая фильтрацию за счет своей актуальной базы вредоносных доменов, которая охватывает 1618 TLD зон, а это 70% всех TLD зон. Использование нескольких баз данных для блокировки угроз повышает точность и надежность защиты, снижая шансы пропуска вредоносных ресурсов. К тому же, SkyDNS позволяет снижать нагрузку на NGFW, блокируя часть угроз ещё до их попадания на уровень прикладного трафика.

Если у вас уже есть межсетевой экран и проксиЕсть типы угроз, с которыми не справляются средства защиты, такие как NGFW, UTM или Proxy. Это может быть DNS-спуфинг, домены, сгенерированные алгоритмами (DGA) или DNS-туннелирование. SkyDNS предоставляет именно тот уровень защиты DNS, который нужен, чтобы обезопасить вашу сеть от этих сложных и скрытых атак. Мы нейтрализуем угрозы на DNS-уровне, делая вашу защиту полной и всесторонней.

Современные кибератаки всё чаще обходят привычные средства защиты, используя DNS как скрытый канал для управления и распространения вредоносной активности. Последствия таких инцидентов — остановка бизнес-процессов, финансовые потери и репутационные риски. Последние громкие атаки на СДЭК, ВинЛаб и Аэрофлот стали наглядным подтверждением того, что реагировать «по факту» уже недостаточно.

В таких условиях многоуровневая система безопасности перестаёт быть просто рекомендацией. Сейчас это уже необходимость. Защита DNS становится первым рубежом обороны и ключевым элементом комплексной архитектуры кибербезопасности, обеспечивая раннее выявление и блокировку угроз, невидимых для других решений. В связке с NGFW и другими системами сетевой безопасности она формирует единый, устойчивый контур защиты, способный противостоять не только известным, но и скрытым вектором атак.